Hace unas semanas se celebró la segunda edición de Cybercamp, un congreso de seguridad organizado por INCIBE en el que se ofrecen charlas, talleres y otras actividades para profesionales y familias con un objetivo común: concienciar sobre la importancia de la seguridad de la información.

Los editores de SecurityInside no podíamos faltar, por la proximidad del evento (en mi caso personal) y porque varios de los nuestros son parte de INCIBE. Es por eso que os ofreceremos tres posts desde tres puntos de vista diferente: como visitante (este es el primero de ellos), como participante (nuestro compañero Pedro estuvo trabajando sin descanso en el hackatón) y como staff (el compañero Antonio formó parte de la plantilla que ayudó a que todo saliera redondo).

En este caso me toca contaros lo que vi en esas tres intensas jornadas de aprendizaje y diversión…

Día 1: Llegando a Cybercamp

Tras llegar y pasar por los controles y el mostrador de acreditación, pude comenzar a estudiar el plano. Debo decir que la localización de este año me ha parecido más confusa que la de la primera edición. Tuve algún que otro problema para poder acceder a las zonas, pero poco a poco me pude ir haciendo con el entorno.

The need of multi-tasking teams within cybersecurity departments

Aurélie Pols nos contó su experiencia profesional y personal en la que ve cómo la seguridad abarca cada vez más factores y ámbitos. La necesidad de estar al día de legislaciones (nacionales e internacionales), tecnología y cyberseguridad es ya algo que no se puede obviar y que nos exige más preparación a los profesionales del sector.

Puedes descargar la presentación aquí.

¿Cómo conseguir financiación para fundar mi startup de seguridad?

Javier Martín nos contó los secretos de la financiación y la forma en la que constituir tu empresa si eres, como yo, de los que quieren dar ese paso en un futuro.

Puedes descargar la presentación aquí.

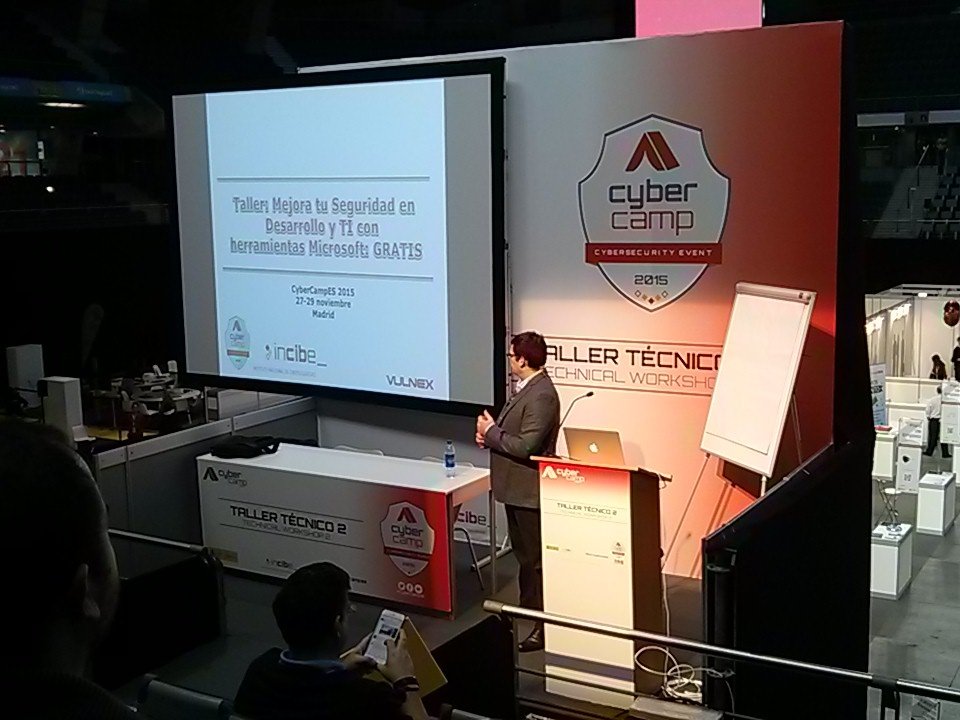

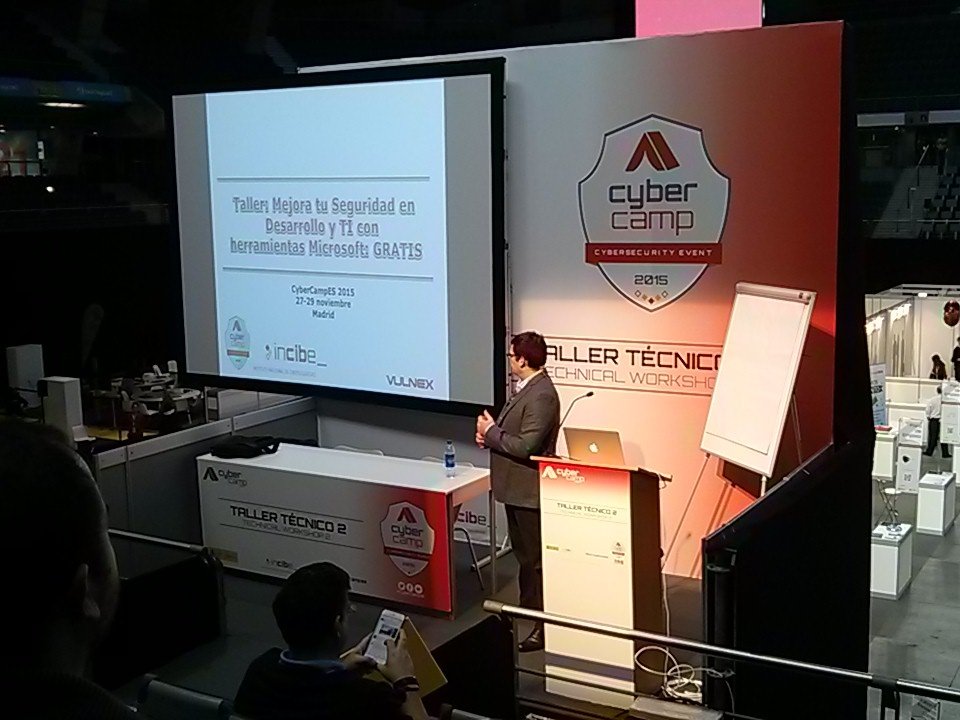

Día 2: Mejora tu seguridad con herramientas Microsoft gratis

Simón Roses presentó un taller en el que habló de las herramientas que Microsoft pone a nuestra disposición de forma gratuíta y que pueden ayudarnos en la complicada tarea de la gestión de seguridad.

Puedes ver el vídeo del taller aquí.

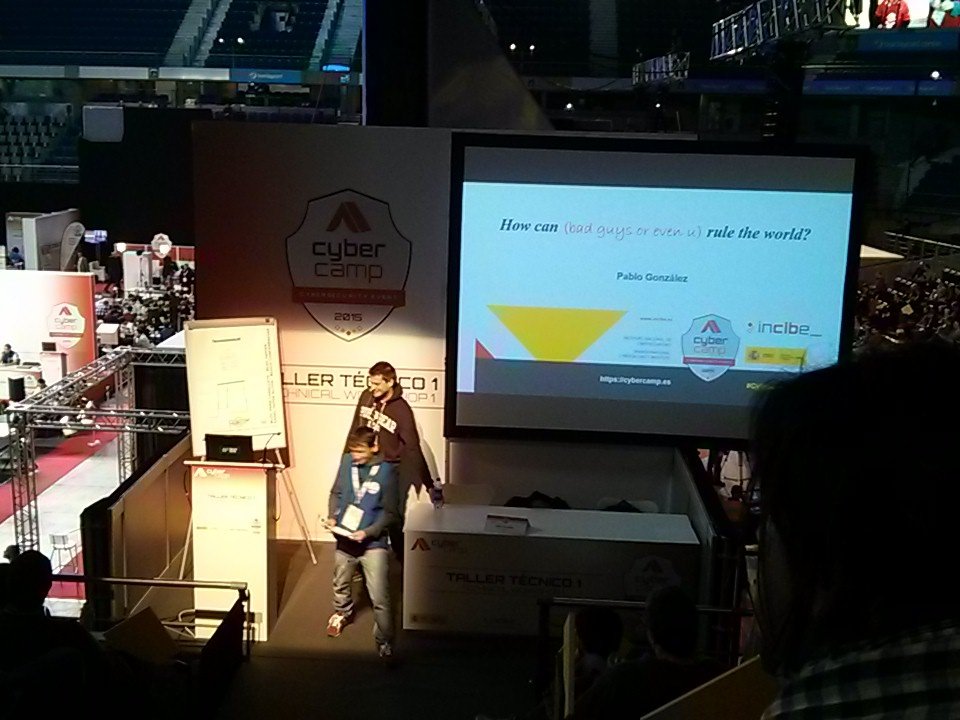

How can (bad guys or even u) can rule the world?

Pablo González contó de primera mano la investigación que ha realizado en este año sobre la posibilidad de obtener una botnet con relativa facilidad, haciendo uso de información pública y servidores vulnerables.

Puedes descargar la presentación aquí.

Seguridad web: Ataques a la lógica de negocio

Miguel Ángel Hernandez dió un repaso a los problemas habituales en tecnologías web y cómo afectan a la lógica de negocio. Hizo una demostración en la que podía comprar tallas no disponibles o comprar en modo 2×1 basándose en errores no controlados de diferentes webs.

Puedes descargar la presentación aquí.

Low-Hanging Fruit

Chema Alonso hizo una de sus presentaciones cargadas de humor en las que nos alertó de los peligros de centrarse en tecnologías de seguridad, dejando de lado lo básico como una buena política de actualizaciones, de contraseñas o de metadatos.

Puedes ver la presentación aquí.

21 días

Rubén Santamarta subió al escenario para dar una charla diferente. Nada de demostraciones técnicas y mucho de experiencia personal, algo que también ayuda a los que tenemos en mente salir del país y vivir alguna que otra aventura.

Puedes ver la presentación aquí.

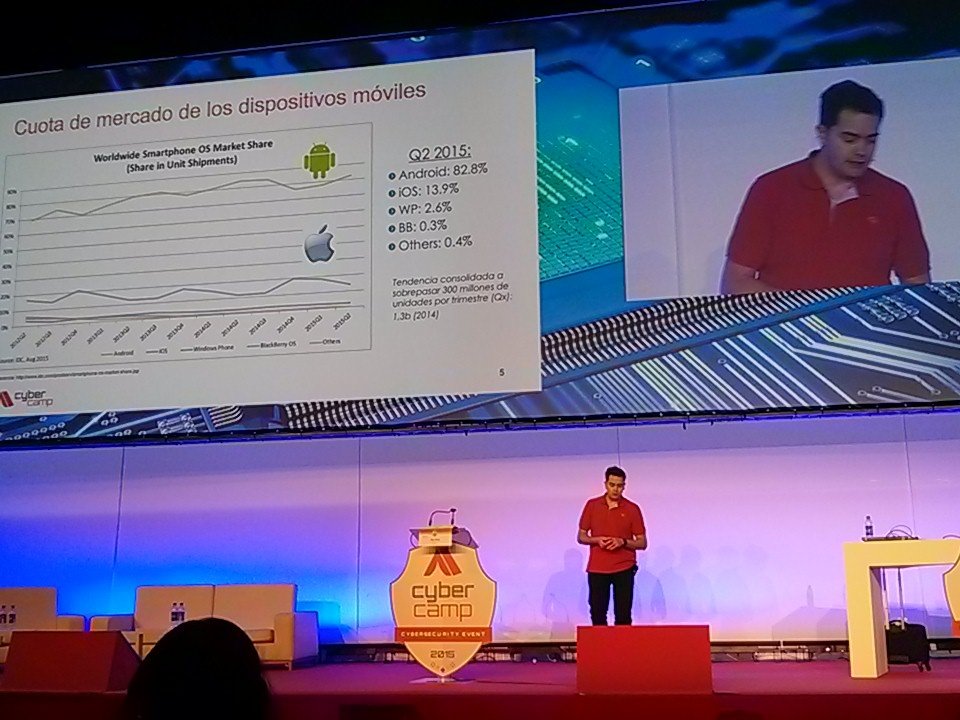

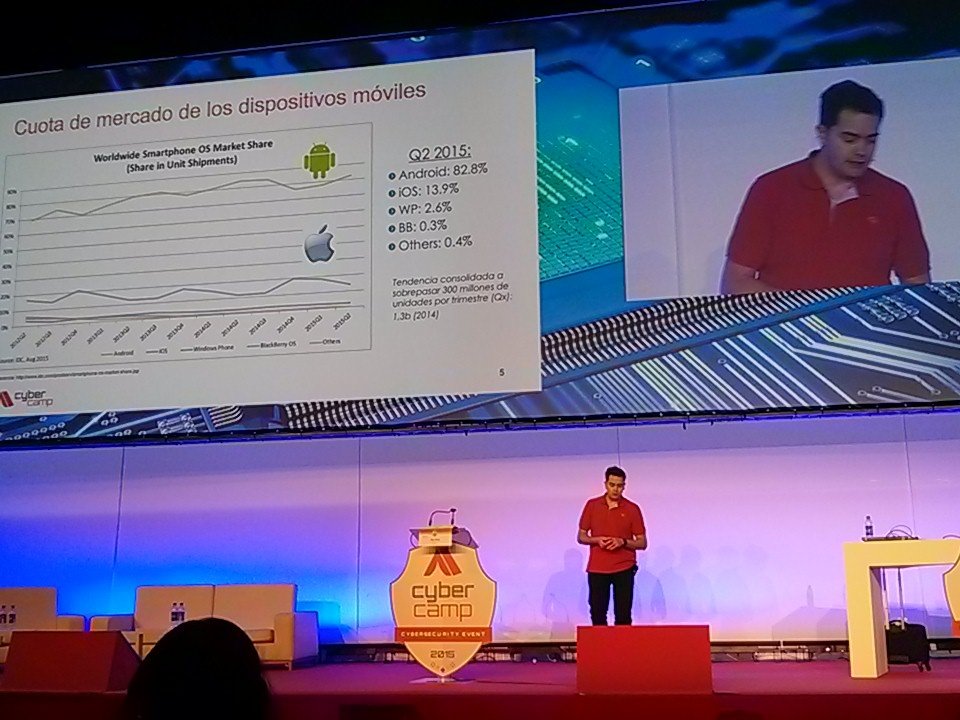

¿Cómo se hizo «El bueno, el feo y el malo”?

Raúl Siles puso atención sobre los dispositivos móviles y los peligros que les acechan. Estamos conectados y no somos conscientes de lo sencillo que es tomar el control de determinada información.

Puedes descargar la presentación aquí.

HoneyStation, Detección, Análisis y visualización de Ciberataques en tiempo real

Francisco J. Rodríguez nos dejó a todos impresionados con una prueba de concepto de increíble calidad. Un trabajo personal que pone sobre la mesa información en tiempo real de los ataques que se están produciendo con todo tipo de detalle.

Puedes descargar la presentación aquí.

¿Qué hace un técnico de ciberseguridad en una empresa?

Gonzalo Sánchez realizó una presentación en la que nos contó los elementos básicos de un SGSI y la forma en la que aplicar la ISO 27.001 en un entorno corporativo.

Puedes descargar la presentación aquí.

Día 3: Python, hacking y sec-tools

Daniel García nos puso las pilas por la mañana temprano con un taller de Python orientado al desarrollo de herramientas de ayuda en auditoría.

Puedes ver el vídeo del taller aquí.

Cookies y privacidad

Alejandro Ramos nos contó lo descubierto en su investigación sobre el uso de cookies y la relación entre su uso y la privacidad de usuarios.

Puedes ver el vídeo del taller aquí.

Necesitamos OPSEC

David Barroso nos mostró cantidad de ejemplos reales en los que se hace necesaria una operativa de seguridad, tanto en entornos corporativos como a nivel de familia.

Puedes ver la presentación aquí.

Riesgos de seguridad en el siglo XXI: familias y profesionales

Román Ramírez nos dió un golpe de realidad poniendo sobre la mesa la exposición que tenemos, en un mundo interconectado, sobre nuestros datos personales. Quizá la charla más dura para un público familiar, pero llena de ejemplos totalmente necesarios.

Puedes ver la presentación aquí.

Mis conclusiones…

Estas son las charlas y talleres a los que pude asistir, pero quedaron muchas opciones en el tintero debido al solapamiento. Por suerte, todo el material está disponible tanto en la web de Cybercamp (sección de materiales) como en su canal de YouTube.

Además de todo esto, pude darme una vuelta por los stands de patrocinadores, los de ayuda a emprendimiento o a búsqueda de empleo, el hackatón, los retos de seguridad, las actividades para familias, los talleres de robótica… mil cosas que hacer y que aprender en tres días intensos pero divertidos.

Además, con el extra añadido de encontrar por allí a grandes amigos y conocidos. Detalles y discusiones aparte, un evento interesante en conjunto que aporta mucho a la concienciación, a la formación y al empleo.

El año que viene, más. ¡Allí nos veremos!