8 Recomendaciones básicas para mejorar la seguridad de tu cuenta AWS

En el día a día de mi trabajo dentro del equipo de Cloud Security de Accenture Security, una de las tareas principales es la de promover e implantar la mejor solución de seguridad dentro de los entornos cloud de nuestros clientes.

Lo hacemos con Azure, con Google Cloud Platform y con (mi favorita :D) AWS. Como Security Lead dentro del grupo de trabajo AABG (Accenture & AWS Business Group), trato de estar al día de las recomendaciones de seguridad y buenas prácticas del proveedor para poder ofrecerlas a los clientes en los diferentes proyectos en los que participo.

Como podrás entender, hay muchas opciones de configuración, controles y recomendaciones que, sumados a la automatización que permiten los proveedores, hacen de la gestión de la Seguridad Cloud algo fascinante.

Sin embargo, en un nivel más «de andar por casa», tengo cantidad de amigos que tienen sus cuentas AWS para aprender, probar cosas e incluso mantener algún proyecto personal (este blog que lees está 100% sobre mi cuenta de AWS). Si eres una de esas personas que arrancan con AWS, te dejo un listado con las recomendaciones básicas y habituales que debes tener en cuenta para que la primera experiencia cloud no se te vaya de las manos.

Ten actualizada tu información de contacto

No pierdas el acceso a tu cuenta, asegúrate de usar un mail de contacto válido al que tengas acceso y que revises de forma habitual. Presta atención a las notificaciones de seguridad de los correos electrónicos de Amazon (como abuse@amazon.com).

Validar Roles IAM

Con el tiempo, puedes descubrir que los usuarios y roles de IAM ya no son necesarios, o que sus permisos se han ampliado más allá de lo que deberían. Revisa el acceso a tus recursos internos de AWS y determina dónde tienes acceso compartido fuera de tus cuentas de AWS. También recuerda no utilizar usuario root, crea con él un primer usuario administrador y usa ese para continuar a partir de ahí.

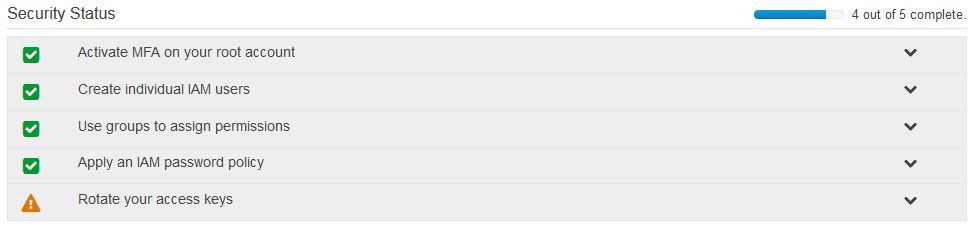

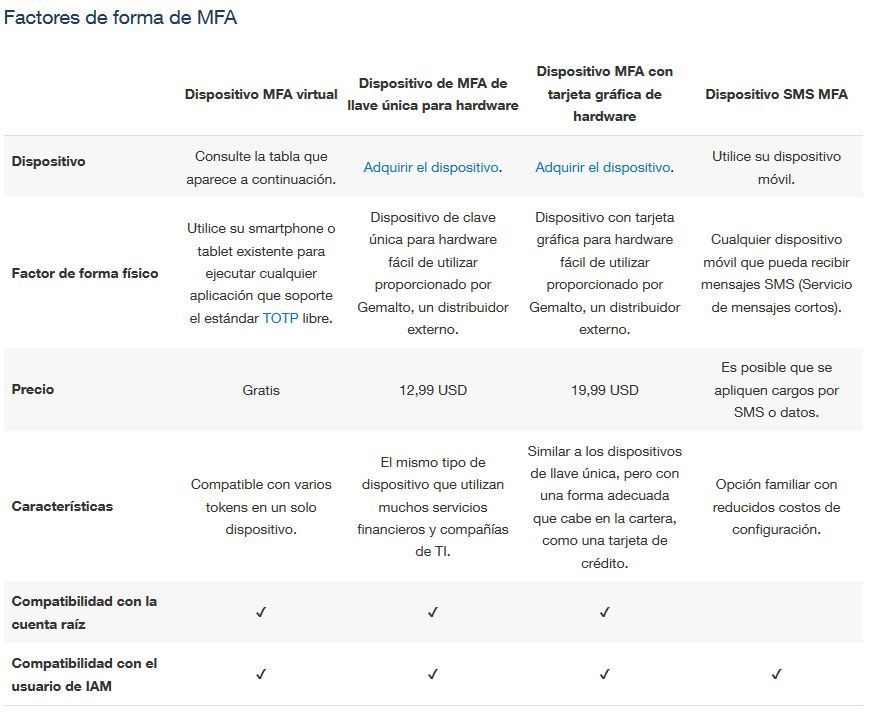

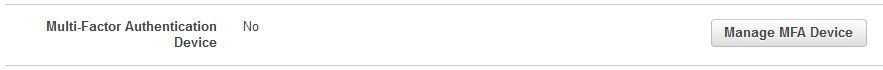

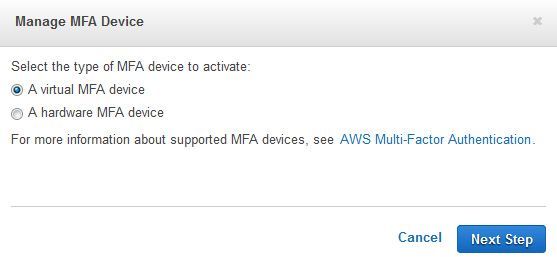

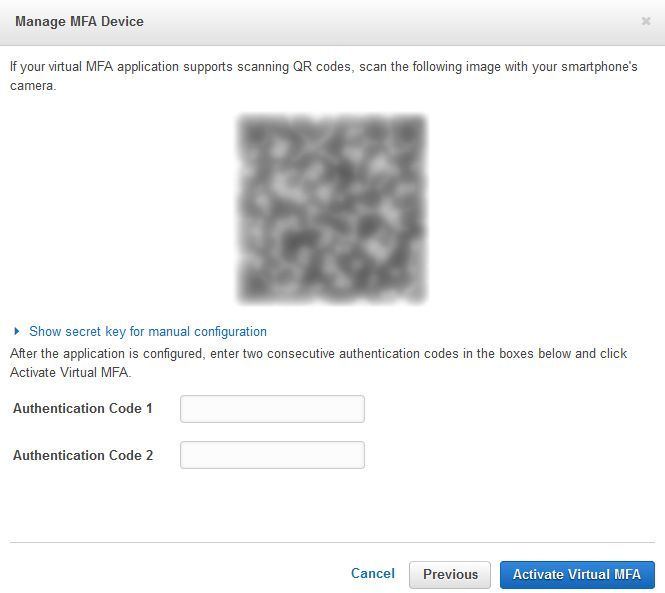

Utilizar la autenticación (MFA)

Configura siempre el MFA en tu usuario raíz y en los usuarios de AWS Identity and Access Management (IAM) para proporcionar una capa adicional de protección contra el acceso inapropiado.

Rota tus claves

Evita utilizar claves de acceso a AWS a largo plazo. En su lugar, utiliza roles IAM y la federación. Si necesitas utilizar claves de acceso en lugar de roles, rótalas regularmente. Puede utilizar AWS Security Hub para buscar usuarios de IAM con claves de acceso de larga duración.

No hay que codificar secretos

Utilice las funciones de IAM para proporcionar credenciales temporales para utilizar los servicios de AWS. Cuando necesite credenciales de larga duración, no codifique estos secretos en la aplicación ni los almacene en el código fuente. En su lugar, utilice AWS Secrets Manager para rotar, administrar y recuperar credenciales de base de datos, claves de API y otros secretos a lo largo de su ciclo de vida.

Limitar AWS grupos de seguridad

Puede utilizar los grupos de seguridad de AWS para limitar las comunicaciones entre sus recursos de AWS y con Internet. Esto puede lograrse permitiendo sólo los puertos mínimamente necesarios, y con fuentes y destinos de confianza. Puede utilizar servicios como AWS Firewall Manager y AWS Config para implementar y monitorizar las configuraciones de de seguridad de AWS.

También puede utilizar AWS Firewall Manager para proteger los recursos los recursos de cara a Internet aplicando aplicando las reglas de AWS WAF y implementando AWS Shield Advanced.

Centraliza los registros de AWS CloudTrail

Los registros y la monitorización son partes importantes de un plan de seguridad sólido. Poder investigar cambios inesperados en su entorno o iterar sobre su postura de seguridad se basa en tener acceso a los datos. Le recomendamos que escriba los registros en un cubo de Amazon Simple Storage Service (Amazon S3) en una cuenta de AWS designada para el registro. Los permisos del cubo deben impedir que se borren los registros, y estos registros deben estar encriptados en reposo.

Toma medidas sobre los resultados

AWS Security Hub, Amazon GuardDuty, Amazon Macie, Amazon Inspector y AWS IAM Access Analyzer le proporcionan hallazgos procesables en sus cuentas de AWS. Actúe sobre estos hallazgos basándose en su política de respuesta a incidentes. Y para mitigar mejor el alcance y el impacto de un evento, puede automatizar respuestas para contener más rápidamente la actividad sospechosa y notificar a los humanos para que tomen conciencia.

Si quieres saber más, no te pierdas el resto de entradas relacionadas con Cloud Security!