Espacio tiSec: El despegue de los Seguros de Responsabilidad Cibernética

El pasado Jueves 25 de Febrero, estuve en el espacio tiSec de Revista SIC. Un encuentro de profesionales del sector en el que casi 200 personas pudimos escuchar de primera mano las impresiones sobre una tendencia al alza, la de los seguros de responsabilidad cibernética.

Allí, José de la Peña Muñoz, Director de la revista, nos puso en situación al contarnos que este tema se empezó a escuchar en el 2014 y que, poco a poco, va tomando forma. Desde Revista SIC están totalmente convencidos de que los seguros van a estar muy presentes en un futuro cercano.

Para entender bien todo esto, tuvimos la oportunidad de escuchar tres presentaciones muy interesantes…

Modelo de proyecto de integración de la transferencia de riesgos en la transformación digital de las empresas

Fernando Picatoste Mateu, Socio Responsable de Cyber Risk Services en Deloitte, hizo hincapié en que las innovaciones rompen el perímetro de seguridad de las empresas. Hemos pasado a un mundo full digital que expande la actividad de los empleados y usuarios a entornos antes no controlados, como el hogar en dispositivos móviles.

Este cambio, que hace que el trabajo y los activos dejen de estar exclusivamente en la oficina para quedarse en nuestro móvil, tablet, cloud… es algo a lo que el departamento de seguridad y la gestión de riesgos tiene que entender y adaptarse cuanto antes.

La actividad actual pasa por poner controles, pero es imposible estar 100% seguro, por lo que el trato del riesgo residual se convierte en asumirlo o traspasarlo.

En este escenario, las empresas están expuestas a ciberataques y a presión regulatoria, que las empuja poco a poco a la necesidad de contratar seguros que se puedan hacer cargo de cierto tipo de riesgos.

Sin embargo, las empresas siguen reticentes a este cambio, principalmente por:

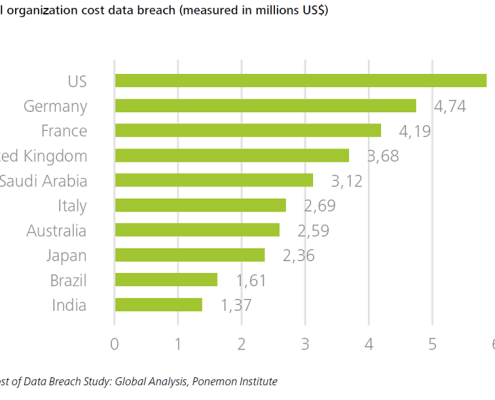

- Subestiman los costes (pérdidas) derivados de un ataque.

- Creen estar protegidas por la normativa legal.

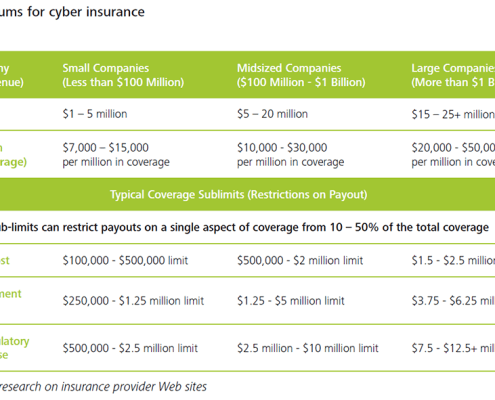

- Los contratos con las aseguradoras son complejos.

Si se deciden dar el paso, el proceso consistirá en:

- Realizar un análisis de riesgos sobre los activos de la empresa.

- Entender las pólizas para saber en qué caso cumpliríamos las condiciones o exclusiones.

- Valorar el coste de la implantación de controles contra el coste del seguro.

- Entender correctamente el proceso de reclamación cuando ocurra un suceso.

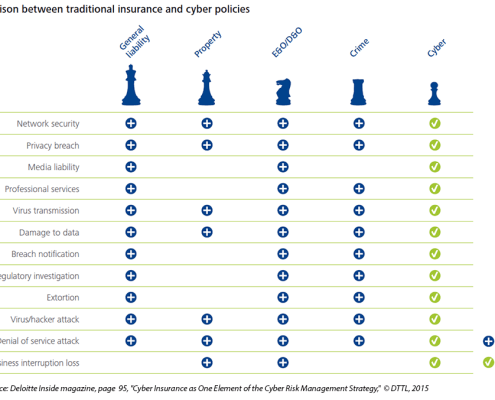

Por último, nos recuerda que es importante entender que este tipo de seguros cubren los casos de robo, fraude, forense, interrupción… pero nunca van a poder cubrir las pérdidas de reputación o el hecho de que no vuelva a ocurrir.

Servicios de ciberseguridad gestionada con coberturas de seguro asociadas

Juan Miguel Velasco López-Urda, Partner Managin Director en Aiuken Solutions, ofreción una visión un tanto catastrófica, pero en gran parte real, de la situación actual.

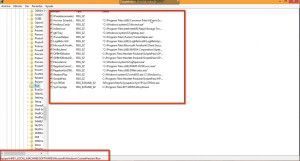

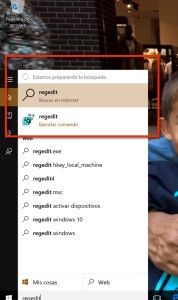

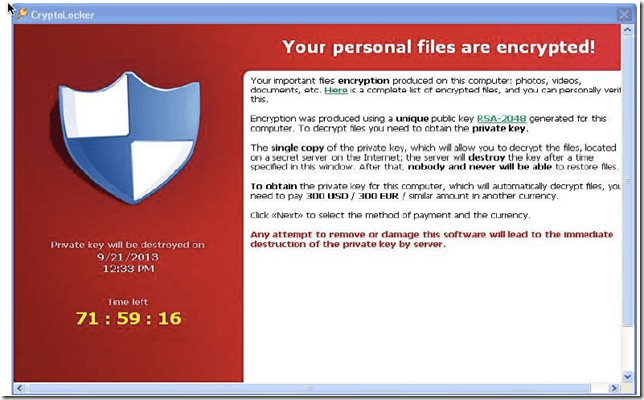

Estamos en un mundo en el que la conectividad es la base de todo y está basada en unos pilares que dejan bastante que desear. Nos basamos en una arquitectura de red insegura por definición, en unos sistemas operativos vulnerables, en dispositivos que piensan más en el diseño que en la seguridad… y en un entorno que nos adiestra para tener «confianza visual», nos creemos todo lo que nos cuentan.

Es por eso que estamos en un mundo lleno de peligros, lo que hace que los seguros sean reacios a entrar en el mundo de los riesgos cibernéticos. Sin embargo aseguran a pilotos de F1, a gente que hace puenting…

El problema de fondo es que en España no cuantificamos ataques ni impactos, lo que deja a los seguros sin capacidad para evaluar hasta qué punto les puede ser viable ofrecer productos.

Es muy importante que las empresas pierdan el miedo a ofrecer esta información. En América es un dato público que permite medir de forma correcta lo que los ataques representan a las compañías.

En este punto nos contó la experiencia de Aiuken, por lo que os invitamos a visitar su web y conocer sus servicios.

Pólizas de seguros para empresas ante riesgos de ciberseguridad

Jesús Marcos de la Fuente, Director del área técnica de seguros patrimoniales en Reale Seguros, vino a contarnos de primera mano el nuevo servicio «Reale Ciber Seguridad», un producto orientado a pymes y autónomos y que cubre:

- Asistencia Técnica y gastos de investigación del siniestro

- Gastos de reparación y recuperación de datos borrados y equipos dañados

- Responsabilidad Civil frente a terceros

- Responsabilidad por datos de carácter personal

- Defensa Jurídica

Todo por una cuota que oscila entre los 200 y 400€ anuales y que ofrece asesoramiento e incluso auditoría de los sistemas del cliente.

Un servicio muy interesante y pionero en España que, seguro, irá a más en la versión 2.0 que Jesús nos anunció para medio plazo.

El despegue de los Seguros de Responsabilidad Cibernética

Para finalizar, se realizó una mesa de debate. A los anteriores ponentes se unieron Rafael Hernández González, Responsable de Seguridad de la Información de Cepsa, y Alfredo Zorzo Losada, Responsable de Seguros de Orange España.

Los asistentes pudimos realizar todo tipo de preguntas sobre las dudas y complicaciones derivadas de este tipo de servicios, así como la acogida que pueden tener y el futuro de los mismos. Sin duda, un interesante intercambio de ideas muy enriquecedor.

Por supuesto, no quiero terminar sin agradecer la invitación al evento a la revista SIC y a los copatrocinadores del evento, Aiuken Solutions y Reale Seguros.

P.D.: Por si te ha sabido a poco, también puedes visitar la crónica oficial del evento.