Delito informático: denúncialo!

Hasta hace apenas unos años la figura conocida como «delito informático» ni si quiera formaba parte de algo tan importante como el Código Penal. Como tal, sólo podían denunciarse aquellos delitos que ya tenían una forma física o que existían previamente.

Con la nueva reforma del Código Penal se hicieron, además de algunos estropicios, algunos cambios más que interesantes.

Tipos de delitos informáticos reconocidos por el código penal Español

- Robo, suplantación, usurpación, estafa, fraude, y básicamente todos aquellos relacionados con el bolsillo. Dado que hoy en día forma parte de la normalidad contar con cuentas bancarias, tarjetas de crédito, o sencillamente con dinero on-line en cualquiera de sus versiones, ya venía siendo necesario que se recogiera algún tipo de garantía legal capaz de defendernos.

- Aquellos que vulneren nuestra intimidad en cualquiera de sus formas. Ya sea accediendo a documentos secretos, interceptando nuestras comunicaciones, realizando transcripciones o copias de las mismas, etc.

- Calumnias e injurias. Conocidas ya fuera del aspecto cibernético, se ven aumentadas exponencialmente debido a las nuevas tecnologías, que facilitan que la información se divulgue en cuestión de segundos, sea contrastada o no.

- Amenazas o acoso. Éste sí que es un nuevo paso en nuestro Código Penal. Aunque las amenazas sólo son creíbles si existe un peligro real tras ellas y el acoso debe ser contrastado antes de poder denunciarlo, al menos tenemos la protección que nos hacía falta en casos donde antes no podíamos hacer nada. ¿Tienes un blog y recibes amenazas por lo que publicas? ¿Un chico pesado que te conoció en un foro te ha investigado hasta saber dónde vives? Da igual que las fronteras de internet lleven el rastro hasta el extranjero; la policía lo investigará, tomando las medidas pertinentes.

- Daños o ataques a la propiedad intelectual. A menudo la información que tenemos en nuestros ordenadores puede valer más que el oro; ya sea con el desarrollo de aplicaciones, por usar un soporte determinado, o porque eres el autor de un nuevo tipo de invento revolucionario y quieres patentarlo. Los delitos contra la propiedad intelectual, industrial, revelación de secretos o simplemente contra el daño hacia la información o contenido de datos que querías proteger, ahora forman parte de algunos de los delitos más comunes, y la policía se ha puesto las pilas para poder hacerles frente.

- Delitos de tenencia. Muchos más fáciles de denunciar, debido probablemente a su naturaleza. Aquí encajan delitos como la pornografía infantil o el chantaje.

- Acoso escolar o Bullying. Éste es un reciente tipo de delito que no es considerado en muchas ocasiones como denunciable. Los menores, como tales, no son penalmente responsables y por tanto es fácil pensar que los autores menores de delitos informáticos (el más común el acoso escolar) no serán perseguidos por la justicia. NADA más lejos de la verdad. Existe una cosita maravillosa llamada Ley de Responsabilidad Penal del Menor (LRPM) según la cual existen los mismos delitos que podría cometer un adulto pero con diferentes consecuencias. Papá, mamá, no tengáis miedo de que los niños malos queden impunes: la policía también sabe cómo actuar en estos casos.

¿Cómo denuncio un delito informático?

Pues bien, dado que ya forman parte del Código Penal, se pueden denunciar de cualquier forma. Las Fuerzas y Cuerpos de Seguridad del Estado permiten denuncias por teléfono, página web, en comisarías, o incluso en hospitales mediante atestado.

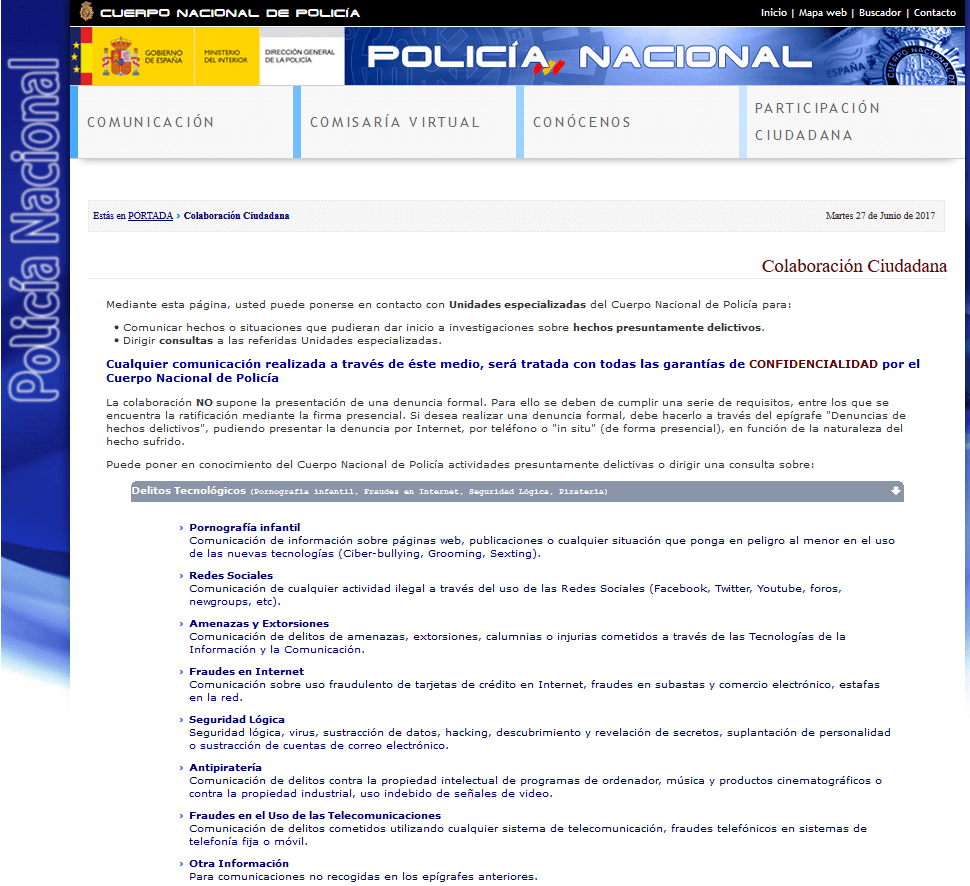

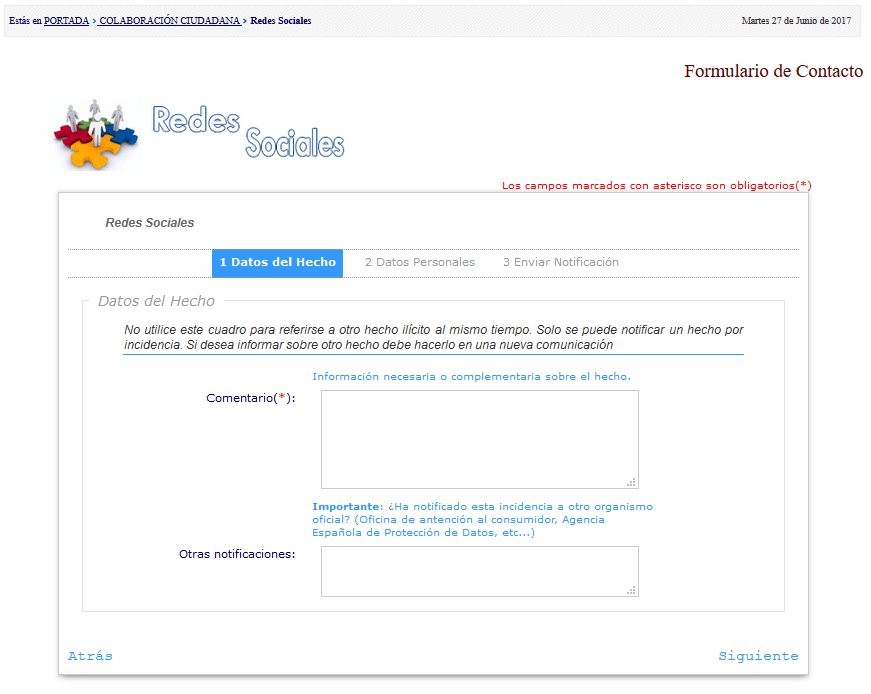

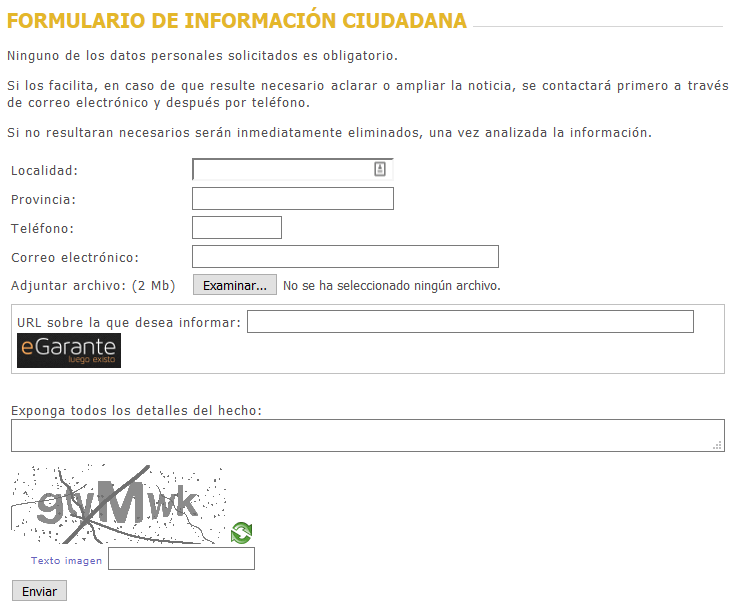

Para tener algo más concreto, podéis dirigiros a éstas páginas webs ofrecidas por la Policía Nacional y la Guardia Civil.

Policía Nacional:

Guardia Civil:

Consejo final

Ante la duda… no dudéis y denunciad. El anonimato que a veces ofrece internet ha conseguido que muchos delincuentes se crean inpunes y piensen que no dejan huella a su paso. La verdad es bien distinta, los peritos informáticos forenses pueden obrar maravillas (que se lo pregunten al amigo Lorenzo Martínez) y descubrir que, el que se cree a salvo porque usa el Ciber-Café del pueblo para acosar a la chica que le gusta del instituto, en realidad…no lo está.