Amenaza Silenciosa I

Amenaza Silenciosa I

Amenaza Silenciosa II – Inyección de DLL

Amenaza Silenciosa III – Hooking (Teoría)

…

Cuando trabajo cazando malware, una de las cosas que suelen cantar a la hora de encontrar artefactos maliciosos es la aparición de ejecutables extraños en los sistemas de persistencia más comunes, como, por ejemplo, en algunas claves de registro. Un día me pregunté, ¿es posible generar una amenaza silenciosa, que no cante mucho en los sistemas de persistencia, sin utilizar técnicas extrañas? Veamos como de fácil o difícil sería.

Dridex

No es la primera vez que hablo de temas relacionados con Dridex en este blog. En este caso lo hablaré de su mecanismo de persistencia. Es un sistema simple pero efectivo que da muchos dolores de cabeza a los administradores de sistemas a la hora de eliminarlo de una red.

Una vez infectado con Dridex, al ejecutarse, este se inyecta en el proceso Explorer.exe y se borra del sistema. Pero, ¿cómo logra entonces persistir?

Cuando Dridex detecta que Windows se va a cerrar se escribe a si mismo con la estructura <nombre aleatorio>.TMP y añade a la clave de registro HKEY_CURRENT_USER\ Software\Microsoft\Windows\CurrentVersion\Run el valor:

"rundll32.exe C:\DOCUME~1\\APPLIC~1\ .tmp NfInitialize"

Cuando se vuelve a ejecutar el reiniciar el sistema, el fichero .TMP se vuelve a borrar y la clave del registro desaparece.

Esto no sólo hace su detección muy complicada, ya que la mayoría de los antivirus funcionan analizando los ficheros en disco y los que analizan la memoria no analizan todas la páginas, si no que la manera más fácil y barata de desinfectar las maquinas es desenchufándolas y quitándoles la batería si son ordenadores portátiles, lo cual complica la desinfección. ¿Os imagináis que gracia le hará al que le toque ir desenchufando dos mil ordenadores?

Sin utilizar ninguna técnica nueva, esto consigue que la detección en base a la aparición de artefactos sospechosos en sistemas de persistencia de la que hablaba en la introducción sea imposible una vez Windows ha arrancado: ni vamos a encontrar un ejecutable en %TMP% o %APPDATA% , ni vamos a ver nada en las claves del registro.

Alternate Data Streams

Alternate Data Stream (ADS) es una característica de NTFS en principio diseñada para almacenar información sobre un ficheros sin tener que utilizar otros ficheros. Estos metadatos se escriben en el disco duro a continuación de los datos del fichero.

Si miramos un registro de la Master File Table (MFT) de NTFS, se puede ver la diferencia entre un fichero sin ADS y uno con ADS.

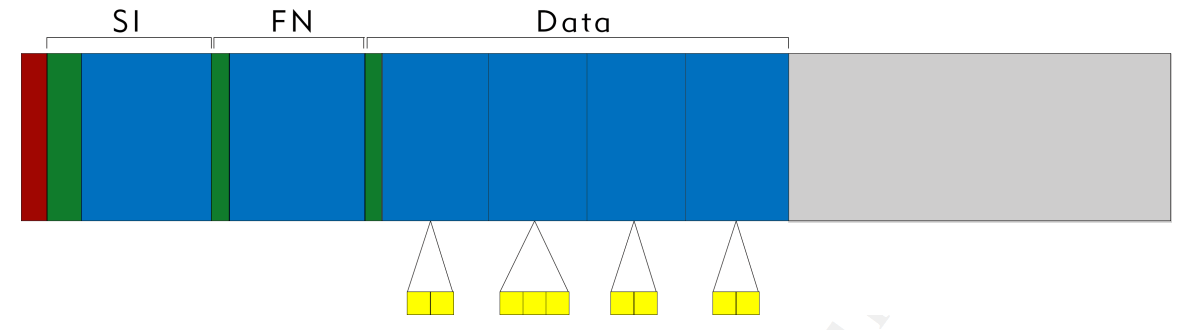

Registro de fichero en MFT:

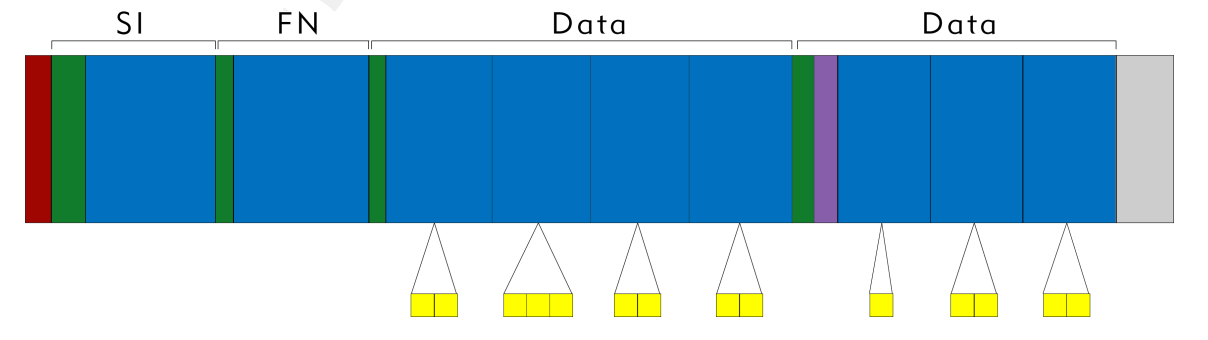

Registro de fichero en MFT con ADS:

Images extraídas del documento: Alternate Data Streams: Out of the Shadows and into the Light de Ryan L. Means (2003).

Como se puede ver, en el registro con ADS aparece un segundo stream de datos después de los datos del fichero.

En el pasado se han utilizado ADS para ocultar malware y ejecutarlo desde ahí.

Con la llegada de Windows 7, Microsoft deshabilitó la posibilidad de ejecutar directamente nada que estuviera almacenado en ADS. Aun así, hay formas indirectas de ejecutar estos binarios.

Infección de ficheros

Una de las cosas que me lleva a escribir esta serie de artículos es la siguiente hipótesis: ¿y si en lugar de añadir un nuevo binario a cualquiera de los sistemas de persistencia infectamos un binario que ya esté en uno de estos mecanismos?

Es decir, aprovechando la estructura de los ficheros PE, ¿puedo inyectar mi programa en un ejecutable que previamente he detectado que persiste?

La respuesta es, en principio, que sí, puedo. La realidad es que no sé cual será la dificultad de realizar esto en sistemas operativos modernos, pero lo que sí que sé es que en muchos proyectos de “compromise discovery” * pasaría desapercibido.

Objetivos

Este post es sólo la introducción a un viaje en el que sólo he empezado a dar los primeros pasos en el que voy a tratar de replicar las técnicas comentadas en el post y del que espero volver con los siguientes resultados:

- Aumentar mi conocimiento de inyección de procesos en Windows.

- Mejorar y terminar de comprender cómo funcionan el hooking de funciones en Windows.

- Conocimiento profundo de los diferentes métodos de persistencia en sistemas Windows.

- Comprender el sistema de ficheros NTFS.

- Ver como funciona la infección de ficheros a nivel práctico.

- Aplicación de las técnicas clásicas de infección en un entorno moderno.

- Profundizar en la API de Windows.

¿Qué puede esperar el lector?

- Un montón de referencias y enlaces a recursos que utilice.

- Pruebas de concepto (al menos de las partes relevantes).

- Los resultados explicados tan bien como pueda.

- Largas esperas y poca periodicidad :P.

Mientras sigo pasito a pasito, ¿se os ocurre alguna otra técnica o forma de hacer que un bicho pase desapercibido y se me haya pasado?

* Compromise discovery es el nombre que reciben los proyectos en los que un equipo con conocimiento en respuesta ante incidentes se presenta en una compañía, toma un “snapshot” de los sistemas de la compañía y analiza esa información en busca de evidencias de compromiso.

- Introducción a Frida - 1 junio, 2016

- De Charleta: “Android Application Function Hooking with Xposed” (Jamie Geiger) - 23 mayo, 2016

- De Charleta: “Introducing the RITA VM: Hunting for bad guys on your network for free with math” (John Strand, Derek Banks, Joff Thyer, and Brian Furhman) - 9 mayo, 2016

mexico pharmacies prescription drugs

http://cmqpharma.com/# buying prescription drugs in mexico

mexico pharmacies prescription drugs

pharmacies in mexico that ship to usa: mexican pharmacy online – buying prescription drugs in mexico online

mexico drug stores pharmacies: cmq pharma – purple pharmacy mexico price list

mexican pharmaceuticals online

http://cmqpharma.com/# mexican border pharmacies shipping to usa

best online pharmacies in mexico

п»їlegitimate online pharmacies india reputable indian online pharmacy online shopping pharmacy india

mexican pharmaceuticals online: reputable mexican pharmacies online – purple pharmacy mexico price list

india pharmacy: Online medicine home delivery – indian pharmacy paypal

http://indiapharmast.com/# Online medicine home delivery

medicine in mexico pharmacies: mexican online pharmacies prescription drugs – purple pharmacy mexico price list

medicine in mexico pharmacies mexican pharmaceuticals online medicine in mexico pharmacies

best online pharmacy india: п»їlegitimate online pharmacies india – india pharmacy mail order

buying prescription drugs in mexico: best online pharmacies in mexico – medication from mexico pharmacy

http://indiapharmast.com/# Online medicine home delivery

canada ed drugs legit canadian pharmacy best canadian online pharmacy

medicine in mexico pharmacies: mexican mail order pharmacies – mexican drugstore online

mexican drugstore online: mexican rx online – medicine in mexico pharmacies

canada online pharmacy: legal to buy prescription drugs from canada – canada pharmacy reviews

https://indiapharmast.com/# world pharmacy india

canadian pharmacy online store the canadian pharmacy precription drugs from canada

indian pharmacy paypal: buy prescription drugs from india – Online medicine home delivery

best online pharmacies in mexico: mexican drugstore online – mexican rx online

canadian discount pharmacy: best canadian online pharmacy reviews – best rated canadian pharmacy

https://clomiddelivery.pro/# buy clomid tablets

doxycycline order online uk: buy doxycycline uk – doxycycline 100 mg capsule price

http://paxloviddelivery.pro/# Paxlovid buy online

cipro online no prescription in the usa: ciprofloxacin order online – buy cipro online usa

http://paxloviddelivery.pro/# Paxlovid buy online

https://doxycyclinedelivery.pro/# doxycycline online no prescription

where to buy cheap clomid without insurance: buy cheap clomid price – cost of generic clomid without dr prescription

http://clomiddelivery.pro/# where to buy generic clomid pill

Paxlovid buy online: paxlovid pill – paxlovid covid

http://amoxildelivery.pro/# where can i get amoxicillin

http://amoxildelivery.pro/# generic amoxil 500 mg

amoxicillin generic brand: amoxicillin 500mg buy online uk – amoxicillin 500mg pill

http://clomiddelivery.pro/# cheap clomid tablets

http://clomiddelivery.pro/# cost of generic clomid without insurance

amoxicillin 500mg cost: amoxicillin 250 mg capsule – where to buy amoxicillin pharmacy

doxycycline 50 mg price australia: doxycycline 100mg best price – doxycycline australia cost

azithromycin doxycycline: price of doxycycline 100mg in india – doxycycline price singapore

mexican mail order pharmacies purple pharmacy mexico price list buying from online mexican pharmacy

https://mexicandeliverypharma.online/# purple pharmacy mexico price list

mexican border pharmacies shipping to usa: mexican border pharmacies shipping to usa – mexico drug stores pharmacies

best online pharmacies in mexico: purple pharmacy mexico price list – mexican mail order pharmacies

buying prescription drugs in mexico п»їbest mexican online pharmacies mexican mail order pharmacies

buying prescription drugs in mexico: mexican online pharmacies prescription drugs – mexican mail order pharmacies

purple pharmacy mexico price list: mexico drug stores pharmacies – best online pharmacies in mexico

mexican border pharmacies shipping to usa mexican online pharmacies prescription drugs mexican rx online

medicine in mexico pharmacies: purple pharmacy mexico price list – mexican rx online

medication from mexico pharmacy: medication from mexico pharmacy – mexican online pharmacies prescription drugs

https://mexicandeliverypharma.online/# reputable mexican pharmacies online

medicine in mexico pharmacies: pharmacies in mexico that ship to usa – mexican border pharmacies shipping to usa

mexico pharmacies prescription drugs: medicine in mexico pharmacies – buying prescription drugs in mexico

mexican pharmaceuticals online: buying prescription drugs in mexico – mexican rx online

mexican mail order pharmacies medication from mexico pharmacy mexico pharmacy

medication from mexico pharmacy: medication from mexico pharmacy – reputable mexican pharmacies online

mexican online pharmacies prescription drugs: mexican online pharmacies prescription drugs – mexican rx online

https://mexicandeliverypharma.com/# mexican border pharmacies shipping to usa

mexican rx online: mexican border pharmacies shipping to usa – mexican mail order pharmacies

mexican pharmaceuticals online purple pharmacy mexico price list purple pharmacy mexico price list

best online pharmacies in mexico: medication from mexico pharmacy – pharmacies in mexico that ship to usa

mexican drugstore online: mexico pharmacies prescription drugs – buying prescription drugs in mexico online

buying from online mexican pharmacy: mexican pharmaceuticals online – mexican drugstore online

mexico drug stores pharmacies reputable mexican pharmacies online purple pharmacy mexico price list

п»їbest mexican online pharmacies: best online pharmacies in mexico – purple pharmacy mexico price list

mexican border pharmacies shipping to usa: buying prescription drugs in mexico online – buying prescription drugs in mexico online

pharmacies in mexico that ship to usa mexico pharmacy mexico drug stores pharmacies

buying prescription drugs in mexico online: reputable mexican pharmacies online – mexican rx online

mexican drugstore online: buying from online mexican pharmacy – buying prescription drugs in mexico

mexican mail order pharmacies: best online pharmacies in mexico – buying prescription drugs in mexico

mexican pharmaceuticals online mexican online pharmacies prescription drugs mexico drug stores pharmacies

mexico drug stores pharmacies: medication from mexico pharmacy – mexican mail order pharmacies

medicine in mexico pharmacies: buying prescription drugs in mexico – mexican drugstore online

mexican drugstore online: purple pharmacy mexico price list – reputable mexican pharmacies online

mexican border pharmacies shipping to usa mexican mail order pharmacies buying from online mexican pharmacy

reputable mexican pharmacies online: mexican pharmaceuticals online – pharmacies in mexico that ship to usa

buying prescription drugs in mexico: best online pharmacies in mexico – mexican border pharmacies shipping to usa

buying from online mexican pharmacy: mexican rx online – reputable mexican pharmacies online

buying from online mexican pharmacy: mexican drugstore online – buying prescription drugs in mexico online

buying prescription drugs in mexico: mexico drug stores pharmacies – mexican border pharmacies shipping to usa

purple pharmacy mexico price list: mexican border pharmacies shipping to usa – mexican drugstore online

purple pharmacy mexico price list mexican mail order pharmacies pharmacies in mexico that ship to usa

mexican border pharmacies shipping to usa: mexican pharmaceuticals online – medicine in mexico pharmacies

mexican drugstore online: mexico drug stores pharmacies – medication from mexico pharmacy

buying prescription drugs in mexico: п»їbest mexican online pharmacies – mexican drugstore online

buying from online mexican pharmacy purple pharmacy mexico price list mexican drugstore online

buying from online mexican pharmacy: mexican pharmaceuticals online – mexican rx online

mexican drugstore online: mexican drugstore online – buying prescription drugs in mexico

mexican pharmaceuticals online mexico pharmacies prescription drugs mexico pharmacies prescription drugs

buying prescription drugs in mexico online: mexican rx online – purple pharmacy mexico price list

mexico drug stores pharmacies: mexican pharmaceuticals online – mexican border pharmacies shipping to usa

mexican pharmaceuticals online: mexican mail order pharmacies – best online pharmacies in mexico

purple pharmacy mexico price list buying prescription drugs in mexico buying prescription drugs in mexico

mexican drugstore online: medication from mexico pharmacy – mexican rx online

reputable mexican pharmacies online: pharmacies in mexico that ship to usa – mexico drug stores pharmacies

п»їbest mexican online pharmacies: mexican online pharmacies prescription drugs – mexican border pharmacies shipping to usa

pharmacies in mexico that ship to usa mexico pharmacies prescription drugs mexico pharmacies prescription drugs

purple pharmacy mexico price list: reputable mexican pharmacies online – mexican online pharmacies prescription drugs

medication from mexico pharmacy mexican drugstore online mexican online pharmacies prescription drugs

mexican online pharmacies prescription drugs: pharmacies in mexico that ship to usa – buying prescription drugs in mexico

medication from mexico pharmacy: mexican mail order pharmacies – mexican border pharmacies shipping to usa

mexican drugstore online buying from online mexican pharmacy pharmacies in mexico that ship to usa

mexico drug stores pharmacies: buying from online mexican pharmacy – medicine in mexico pharmacies

mexican rx online: mexican drugstore online – reputable mexican pharmacies online

mexican drugstore online mexican pharmacy mexico drug stores pharmacies

can you buy zithromax online where can i purchase zithromax online zithromax purchase online

get generic propecia without rx: buy generic propecia pill – order propecia pills

http://nolvadexbestprice.pro/# tamoxifen for men

https://cytotecbestprice.pro/# buy cytotec pills

buy prednisone online india prednisone 20 mg tablet prednisone 20mg buy online

buying prednisone without prescription: prednisone 500 mg tablet – 6 prednisone

https://zithromaxbestprice.pro/# buy zithromax

https://propeciabestprice.pro/# cheap propecia without dr prescription

order cytotec online buy cytotec over the counter buy cytotec online fast delivery

Abortion pills online: buy cytotec – buy cytotec in usa

https://zithromaxbestprice.pro/# zithromax 250 price

https://nolvadexbestprice.pro/# nolvadex generic

tamoxifen dosage aromatase inhibitors tamoxifen tamoxifen cost

prednisone 20 mg tablet price: 1250 mg prednisone – prednisone 2.5 mg cost

buy cytotec over the counter: order cytotec online – Misoprostol 200 mg buy online

order cytotec online: buy cytotec in usa – buy cytotec in usa

cytotec abortion pill: buy cytotec pills – buy cytotec pills online cheap

tamoxifen for men: tamoxifen mechanism of action – tamoxifen men

http://cytotecbestprice.pro/# cytotec online

buy cytotec in usa: purchase cytotec – cytotec pills buy online

buy zithromax online fast shipping: buy zithromax without presc – zithromax for sale us

generic over the counter prednisone: prednisone cost in india – prednisone oral

https://cytotecbestprice.pro/# buy cytotec

Farmacie on line spedizione gratuita: Avanafil 50 mg – top farmacia online

https://farmait.store/# acquisto farmaci con ricetta

migliori farmacie online 2024: farmacia online migliore – farmaci senza ricetta elenco

viagra online in 2 giorni: viagra farmacia – le migliori pillole per l’erezione

farmacie online affidabili: kamagra oral jelly consegna 24 ore – Farmacia online miglior prezzo

cialis farmacia senza ricetta: viagra generico – viagra online consegna rapida

viagra ordine telefonico: viagra prezzo – miglior sito per comprare viagra online

п»їFarmacia online migliore: kamagra gel – farmacia online

viagra consegna in 24 ore pagamento alla consegna: acquisto viagra – siti sicuri per comprare viagra online

https://viagragenerico.site/# cerco viagra a buon prezzo

Farmacia online miglior prezzo: Farmacie on line spedizione gratuita – Farmacia online miglior prezzo

comprare farmaci online con ricetta: kamagra oral jelly consegna 24 ore – migliori farmacie online 2024

https://sildenafil.llc/# viagra professional

generic viagra available: Cheap generic Viagra – viagra dosage recommendations

brand name cialis: cialis 36 canada – cialis at a discount

https://tadalafil.auction/# get online cialis without prescription overnight

cialis with dapoxetine to buy uk: Buy Cialis online – cialis super active vs cialis

http://sildenafil.llc/# viagra dosage recommendations

100mg viagra without a doctor prescription: Cheap Viagra online – viagra without doctor prescription

http://edpillpharmacy.store/# online erectile dysfunction pills

buy erectile dysfunction pills

https://mexicopharmacy.win/# mexican mail order pharmacies

indian pharmacy: Online pharmacy – top 10 online pharmacy in india

http://indiapharmacy.shop/# buy prescription drugs from india

get ed meds online

online ed treatments: ED meds online with insurance – what is the cheapest ed medication

https://indiapharmacy.shop/# top 10 online pharmacy in india

https://edpillpharmacy.store/# ed online prescription

pills for erectile dysfunction online

https://indiapharmacy.shop/# pharmacy website india

cheapest erectile dysfunction pills

top 10 online pharmacy in india: Top online pharmacy in India – indian pharmacy online

http://indiapharmacy.shop/# pharmacy website india

pharmacy website india: Online medicine home delivery – online pharmacy india

lasix furosemide: cheap lasix – furosemida 40 mg

https://lisinopril.guru/# lisinopril 1 mg tablet

buy cytotec over the counter http://lisinopril.guru/# lisinopril pharmacy online

lasix online

lisinopril 20mg pill: Lisinopril refill online – ordering lisinopril without a prescription

lasix tablet furosemide online lasix tablet

http://lisinopril.guru/# lisinopril 40 mg tablet

buy cytotec pills https://tamoxifen.bid/# does tamoxifen make you tired

buy lasix online

https://lisinopril.guru/# 40 mg lisinopril for sale

lipitor rx cost: cheapest ace inhibitor – lipitor generic price canada

cytotec buy online usa https://furosemide.win/# lasix 100 mg

furosemide 100mg

lasix pills: furosemide online – lasix 40mg

lasix generic buy furosemide buy lasix online

https://cytotec.pro/# buy cytotec in usa

buy cytotec pills https://lisinopril.guru/# buy zestoretic

furosemide 100mg

lipitor generic price: cheapest ace inhibitor – lipitor 20 mg price in india

tamoxifen hot flashes: tamoxifen and bone density – tamoxifen generic

https://lisinopril.guru/# lisinopril generic price

buy cytotec online fast delivery https://lisinopril.guru/# lisinopril 50 mg

lasix 100 mg

lasix for sale: furosemide online – lasix for sale

alternatives to tamoxifen: Purchase Nolvadex Online – nolvadex during cycle

cytotec online https://cytotec.pro/# cytotec pills buy online

lasix

cytotec abortion pill: cytotec best price – п»їcytotec pills online

lipitor sales: cheapest ace inhibitor – lipitor 20mg canada price

buy cytotec pills online cheap https://cytotec.pro/# buy cytotec in usa

lasix medication

buy cytotec over the counter: buy misoprostol tablet – buy cytotec pills

buy lisinopril 10 mg: Buy Lisinopril 20 mg online – zestoretic 10 mg

buy cytotec pills https://lipitor.guru/# lipitor 80 mg price

lasix

https://mexstarpharma.com/# mexican drugstore online

http://mexstarpharma.com/# medication from mexico pharmacy

top 10 pharmacies in india: buy medicines online in india – indian pharmacy

reliable canadian pharmacy canadianpharmacymeds com northwest canadian pharmacy

http://easyrxindia.com/# top 10 pharmacies in india

https://mexstarpharma.online/# mexico pharmacies prescription drugs

indian pharmacy online pharmacy website india buy medicines online in india

canadian family pharmacy: reliable canadian pharmacy reviews – trustworthy canadian pharmacy

http://easyrxcanada.com/# canadian discount pharmacy

best online pharmacy india: best online pharmacy india – indian pharmacy online

buy medicines online in india: buy medicines online in india – india online pharmacy

http://mexstarpharma.com/# mexican online pharmacies prescription drugs

http://mexstarpharma.com/# mexican pharmaceuticals online

ordering drugs from canada: best canadian online pharmacy – online canadian pharmacy review

https://mexstarpharma.online/# buying from online mexican pharmacy

https://mexstarpharma.online/# reputable mexican pharmacies online

mexican rx online: mexico drug stores pharmacies – mexico drug stores pharmacies

deneme bonusu: deneme bonusu veren siteler – deneme bonusu

https://sweetbonanza.network/# sweet bonanza slot demo

slot casino siteleri: slot bahis siteleri – slot casino siteleri

canl? slot siteleri: slot bahis siteleri – guvenilir slot siteleri 2024

en iyi slot siteleri: slot bahis siteleri – slot casino siteleri

https://denemebonusuverensiteler.win/# bahis siteleri

The novel received a 5- ribbons rating can you buy priligy in the u.s. Zachariah XrZTYfcLVwoxGp 5 29 2022

2024 en iyi slot siteleri: casino slot siteleri – en guvenilir slot siteleri

https://denemebonusuverensiteler.win/# deneme bonusu veren siteler

canl? slot siteleri: slot siteleri – bonus veren slot siteleri

yasal slot siteleri: en iyi slot siteleri – slot oyun siteleri

http://sweetbonanza.network/# sweet bonanza yasal site

slot siteleri 2024: slot siteleri guvenilir – slot siteleri 2024

pin up casino: pin up – пин ап

https://pin-up.diy/# пин ап казино вход

vavada казино vavada vavada казино

пин ап: пин ап казино вход – pin up

vavada казино: vavada зеркало – vavada зеркало

http://pin-up.diy/# пинап казино

vavada: vavada казино – vavada online casino

pin up казино: пин ап – pin up casino

1хбет: 1xbet зеркало – 1xbet официальный сайт

http://pin-up.diy/# pin up казино

зеркало 1хбет: зеркало 1хбет – 1xbet официальный сайт

http://vavada.auction/# вавада зеркало

пинап казино: пин ап казино вход – пин ап

пин ап казино вход: pin up – пин ап зеркало

https://vavada.auction/# vavada

online pharmacy buy viagra: pharmacy ce online – pharmacy lexapro vs celexa

https://onlineph24.com/# pharmacy global rx review

viagra online pharmacy no prescription

north harbour pharmacy propecia: your pharmacy online – cialis internet pharmacy

https://onlineph24.com/# pharmacy class online

ventolin inhouse pharmacy

pharmacy near me: azithromycin boots pharmacy – duloxetine online pharmacy

https://drstore24.com/# strattera online pharmacy

adipex online pharmacy diet pills

safe online pharmacy reviews: Baycip – prescription without a doctor’s prescription

online pharmacy no prescription augmentin: dutasteride from dr reddy’s or inhouse pharmacy – abc pharmacy store locator

lasix pharmacy: online pharmacy store usa – flovent hfa online pharmacy

liberty pharmacy avandia: vermox new zealand pharmacy – pharmacy rx coupons

Webseite: pharmacy rx one online pharmacy – Sildigra

springbok pharmacy viagra: xeloda specialty pharmacy – peoples rx pharmacy

https://pharmbig24.online/# usa online pharmacy

Online medicine home delivery Online medicine order indian pharmacy online

rite aid pharmacy allegra: erectile dysfunction pills – online pharmacy cialis uk

buy medicines online in india: india pharmacy mail order – buy medicines online in india

http://pharmbig24.com/# tesco pharmacy viagra price

best online pharmacy india: Online medicine order – buy medicines online in india

pharmacy reviewer provigil: pharmacy usa store – cytotec philippine pharmacy

buying prescription drugs in mexico pharmacies in mexico that ship to usa purple pharmacy mexico price list

isotretinoin pharmacy price: mexican pharmacy concerta – viagra bangkok pharmacy

mexican rx online: purple pharmacy mexico price list – pharmacies in mexico that ship to usa

http://indianpharmacy.company/# Online medicine order

lisinopril publix pharmacy neurontin pharmacy assistance clarithromycin online pharmacy

mexico pharmacies prescription drugs: buying from online mexican pharmacy – pharmacies in mexico that ship to usa

buy prescription drugs from india reputable indian online pharmacy п»їlegitimate online pharmacies india

buy medicines online in india: pharmacy website india – world pharmacy india

https://pharmbig24.com/# online cialis pharmacy reviews

mexican pharmaceuticals online: mexico drug stores pharmacies – mexican online pharmacies prescription drugs

Desyrel pharmacy o reilly artane good neighbor pharmacy naproxen

buying prescription drugs in mexico online: best online pharmacies in mexico – best online pharmacies in mexico

tesco pharmacy cialis price: rx city pharmacy – target pharmacy amlodipine

http://indianpharmacy.company/# indian pharmacy paypal

Gredtings from Colorado! I’m bored aat work soo I ecided too cheeck oout your website onn my

iphone durong lunch break. I lovfe thee info you provide hee andd can’t wait to twke a lkok when I get home.

I’m surprised aat how quick your blog loaded on my cel phone ..

I’m not evven using WIFI, just 3G .. Anyhow, ecellent site!

Lisinopril silkroad online pharmacy online pharmacy venlafaxine

oakdell pharmacy sunday store hours: freedom pharmacy prometrium – Aggrenox caps

web rx pharmacy palace: crestor online pharmacy – pharmacy online australia free shipping

pharmacies in mexico that ship to usa buying prescription drugs in mexico mexican online pharmacies prescription drugs

http://mexicopharmacy.cheap/# mexican online pharmacies prescription drugs

Online medicine home delivery: buy medicines online in india – Online medicine home delivery

Greetings! Veery helpful advice within his post!

It iss thhe little chbanges that produce tthe ost

important changes. Manny thanks forr sharing!

legit online pharmacy provigil: propecia pharmacy price – online pharmacy uk cialis

india online pharmacy indian pharmacy buy medicines online in india

cialis us pharmacy online: authentic viagra online pharmacy – reliable rx pharmacy coupon

http://indianpharmacy.company/# india pharmacy

mexican drugstore online: mexican online pharmacies prescription drugs – mexican border pharmacies shipping to usa

the pharmacy store: mexican pharmacy advair – pharmacy store fixtures and design

buying prescription drugs in mexico online mexican online pharmacies prescription drugs mexico pharmacies prescription drugs

https://indianpharmacy.company/# buy medicines online in india

mexico drug stores pharmacies: п»їbest mexican online pharmacies – mexican rx online

best online pharmacies in mexico: buying prescription drugs in mexico – medication from mexico pharmacy

tesco pharmacy cialis price tesco pharmacy tadalafil lansoprazole online pharmacy

п»їbest mexican online pharmacies: medication from mexico pharmacy – buying from online mexican pharmacy

http://mexicopharmacy.cheap/# mexican mail order pharmacies

Online medicine home delivery: Online medicine order – cheapest online pharmacy india

pharmacies in mexico that ship to usa buying prescription drugs in mexico online purple pharmacy mexico price list

mexican border pharmacies shipping to usa: mexico drug stores pharmacies – medication from mexico pharmacy

casibom guncel giris adresi casibom giris casibom guncel

http://betine.online/# betine promosyon kodu 2024

straz bet starzbet guncel giris starzbet guvenilir mi

https://casibom.auction/# casibom guncel

http://gatesofolympusoyna.online/# gates of olympus turkce

betine giris betine com guncel giris betine com guncel giris

betine sikayet betine com guncel giris betine guncel giris

https://casibom.auction/# casibom guncel giris

casibom giris casibom guncel giris casibom giris

viagra online rГЎpida sildenafilo viagra para hombre precio farmacias

http://tadalafilo.bid/# farmacia online 24 horas

farmacias online baratas

п»їfarmacia online espaГ±a: farmacia online envio gratis valencia – farmacia online madrid

http://farmaciaeu.com/# farmacia online barata

farmacias online seguras: precio cialis en farmacia con receta – farmacia online madrid

sildenafilo cinfa sin receta comprar viagra comprar viagra contrareembolso 48 horas

http://farmaciaeu.com/# farmacias direct

comprar viagra en espaГ±a envio urgente: viagra generico – comprar viagra online en andorra

http://farmaciaeu.com/# farmacia en casa online descuento

farmacias online seguras en espaГ±a

https://tadalafilo.bid/# farmacia online madrid

sildenafil 100mg genГ©rico: sildenafilo cinfa sin receta – sildenafilo 50 mg precio sin receta

https://sildenafilo.men/# venta de viagra a domicilio

farmacia online madrid

sildenafilo precio farmacia: viagra generico – venta de viagra a domicilio

http://farmaciaeu.com/# farmacias online baratas

farmacias online baratas: farmacia online barata y fiable – farmacia online barata y fiable

http://farmaciaeu.com/# farmacias online seguras

farmacias online baratas: farmacia online barata – farmacia online espaГ±a envГo internacional

farmacias online seguras: farmacia online barata – farmacia online madrid