La tecnología es ya algo que forma parte de nuestro día a día tanto a nivel personal como empresarial. Mi hija maneja el smartphone y la tablet con soltura (mucho mejor que sus abuelos), algo extensible a la mayoría de personas menores de 40 años.

En el mundo de hoy es impensable una empresa u organización que no tenga una fuerte base tecnológica, estemos hablando de base de datos de clientes, soluciones ERP o una simple (o compleja) página web.

Si echamos un vistazo a la situación actual es España, nos encontramos con que la inmensa mayoría de las empresas que nos rodean tienen menos de 250 trabajadores, lo que se conoce como PYME (Pequeña Y Mediana Empresa):

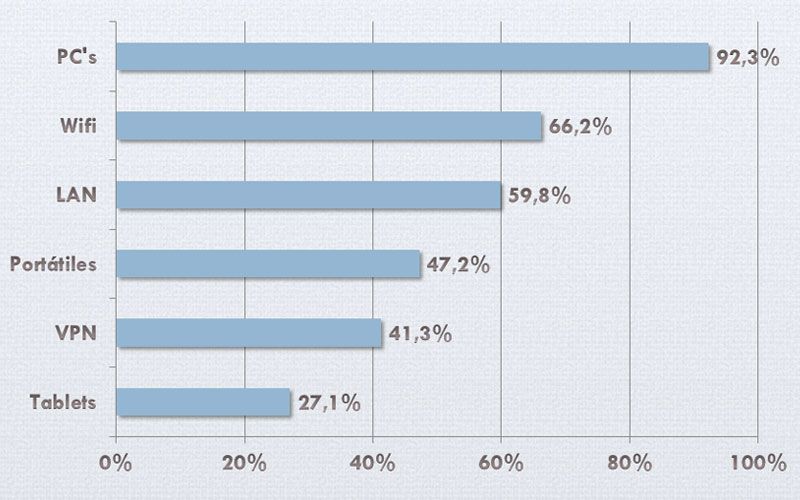

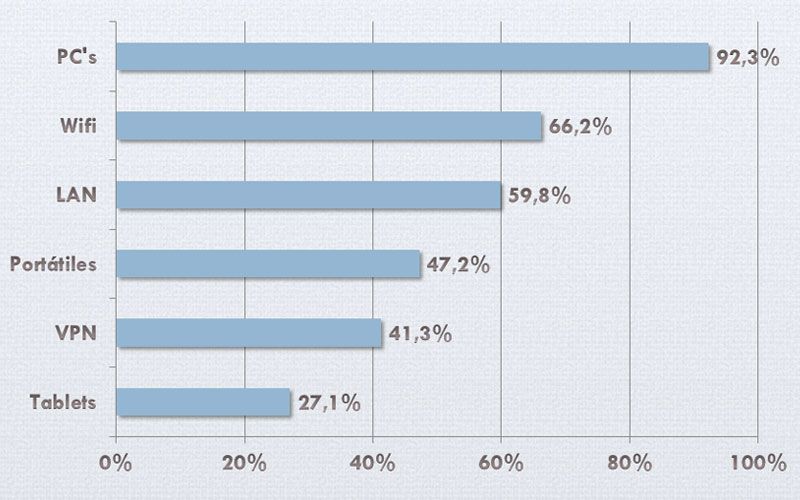

En este escenario podemos ahondar un poco más para darnos cuenta de que el uso de la tecnología es básico en este tipo de empresas:

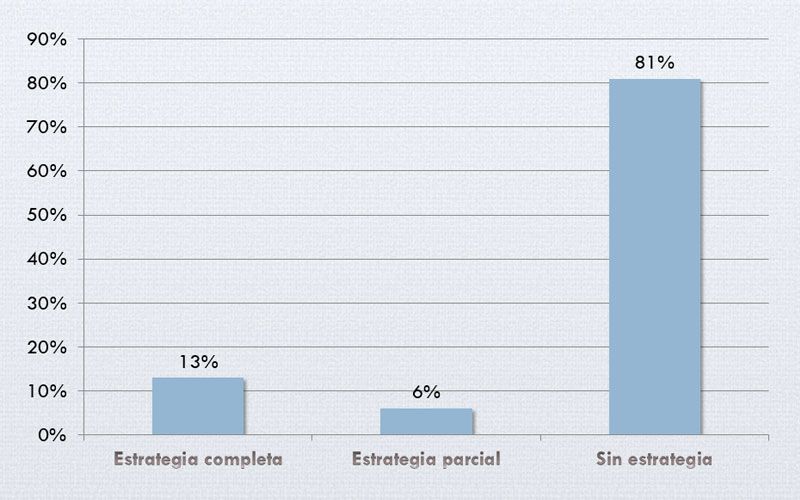

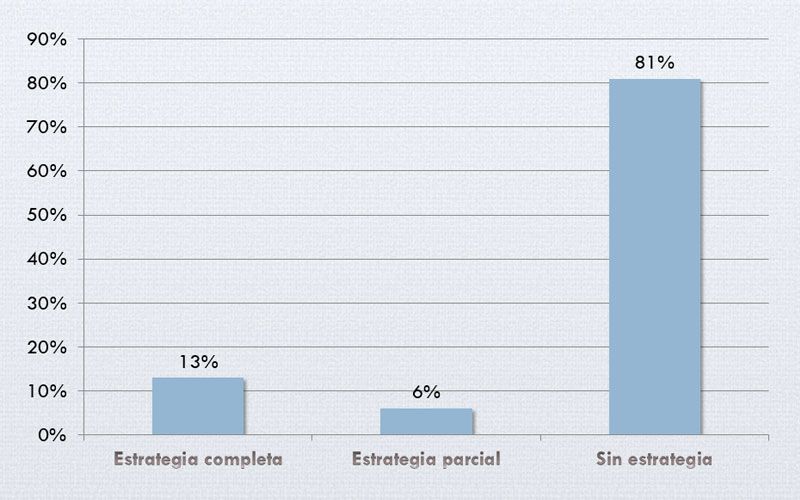

Sin embargo, cuando nos acercamos a evaluar las medidas de seguridad, planes de contingencia o de continuidad de negocio vemos con poco asombro (lamentablemente) que la situación es precaria.

Está claro que hay que invertir en seguridad

Desde nuestro punto de vista no hay más que ver los números para darse cuenta de que no se puede tener todo (o gran parte) del negocio sobre elementos tecnológicos y no tener un plan o medidas de seguridad que nos permitan tener cierto control sobre nuestra actividad habitual.

Sin embargo, las PYMEs en general no están demasiado concienciadas de este problema y suelen ver con cierto malestar las propuestas de, lo que consideran, un gasto absurdo en seguridad.

Convencer a este sector es todo un reto para los que nos movemos en este mundo, yo me he encontrado con esta situación en no pocas ocasiones y es algo muy complicado de abordar.

Las PYMEs sin dinero

Pero también hay que entender que los servicios profesionales en seguridad son caros y que muchas de estas empresas prefieren arriesgarse antes que afrontar el coste de un trabajo serio y profesional que les permita mantener su entorno dentro de unos límites aceptables de seguridad.

Si trabajas en alguna de estas empresas y tienes un rol técnico, si eres el responsable de sistemas, trabajas con la web o simplemente quieres aportar tu granito de arena a concienciar a tus compañeros y te encuentras en algunas de las PYMEs sin dinero (para invertir en seguridad), te quiero aportar cinco sencillos consejos para que la situación de tu empresa sea un poco mejor. Pero antes, para que entiendas lo importante que es esto, no estaría mal que supieras que…

Los “malos” ya no son lo que eran

Hace tiempo nos vendían la imagen del hacker malo como alguien encerrado en un cuarto rodeado de cables, generalmente a oscuras, con poca vida social y los ojos rojos de no dormir…

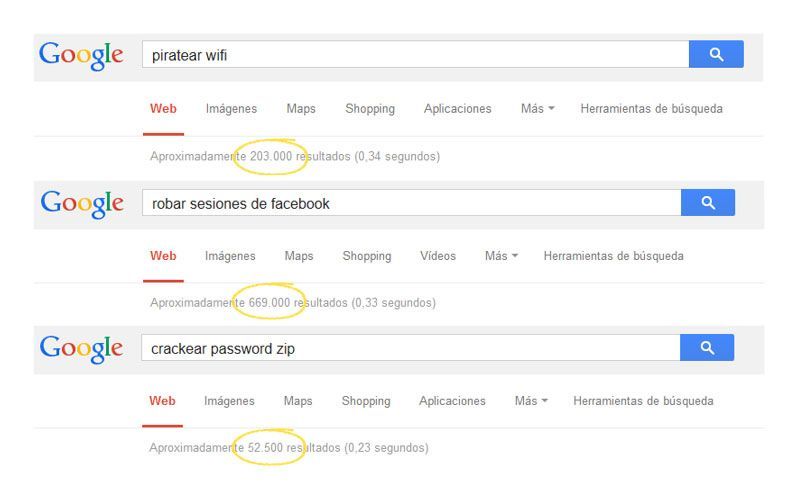

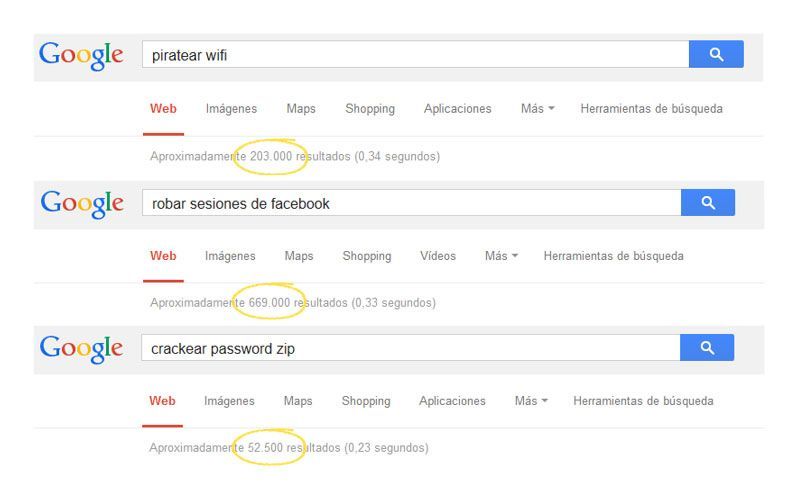

Hoy en día la cosa ha cambiado y cualquiera que tenga un poco de interés por aprender puede hacerse con un manual o realizar una simple búsqueda en Google que le indique paso por paso qué tiene que hacer para fastidiar a la empresa de la competencia.

Pero aún hay más, si estás interesado pero te puede la pereza, sólo tienes que dar un par de vueltas por la deep web o hasta Youtube para encontrar alguien que lo haga por ti a cambio de unos cuantos bitcoins… ¿No te lo crees? ¿Conoces a el Gwapo?

Pero aún hay más, si estás interesado pero te puede la pereza, sólo tienes que dar un par de vueltas por la deep web o hasta Youtube para encontrar alguien que lo haga por ti a cambio de unos cuantos bitcoins… ¿No te lo crees? ¿Conoces a el Gwapo?

¿Realmente me afecta?

Claro, la situación actual en estas PYMEs es pensar “a mí no me va a pasar”. Es un razonamiento habitual que se convierte en pánico cuando algo ocurre.

Pero volviendo a lo que te contaba, si te encuentras en esta situación en la que la empresa no tiene intención (por economía o decisión) de invertir en seguridad, al menos ten en cuenta estos cinco consejos que te ayudarán (sin apenas gastar un euro) a evitar, al menos, los ataques de botón gordo (aquellos que pueden realizarse sin conocimientos técnicos avanzados).

1) Examina tu información pública y semi pública:

La primera fase de un ataque sobre tu empresa va a consistir en la búsqueda de información que pueda aportar un mapa de lo que hay tras tu “fachada”.

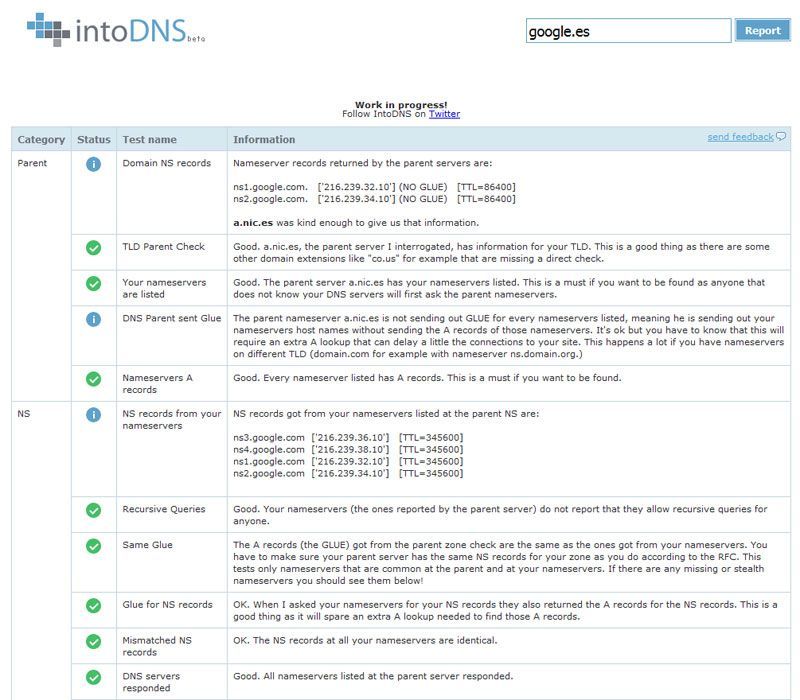

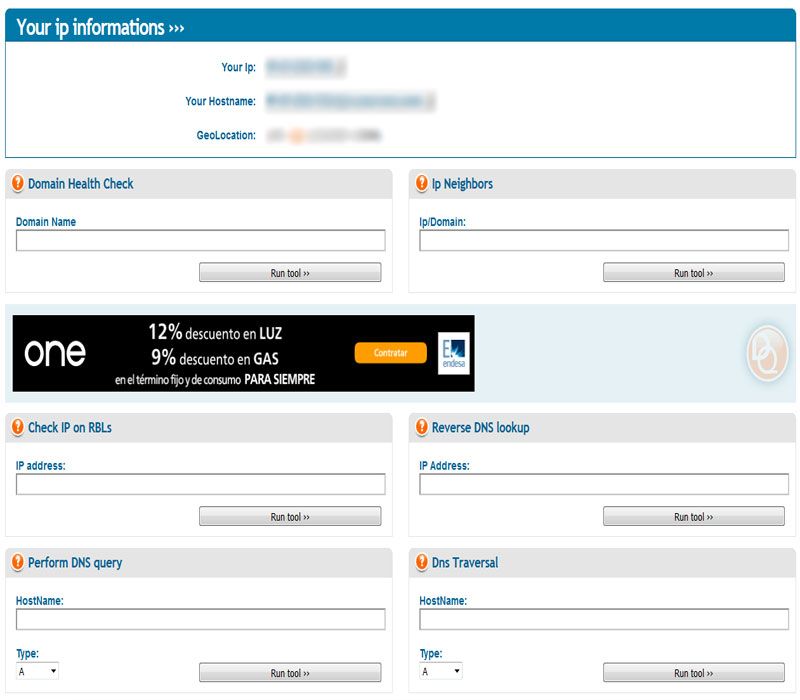

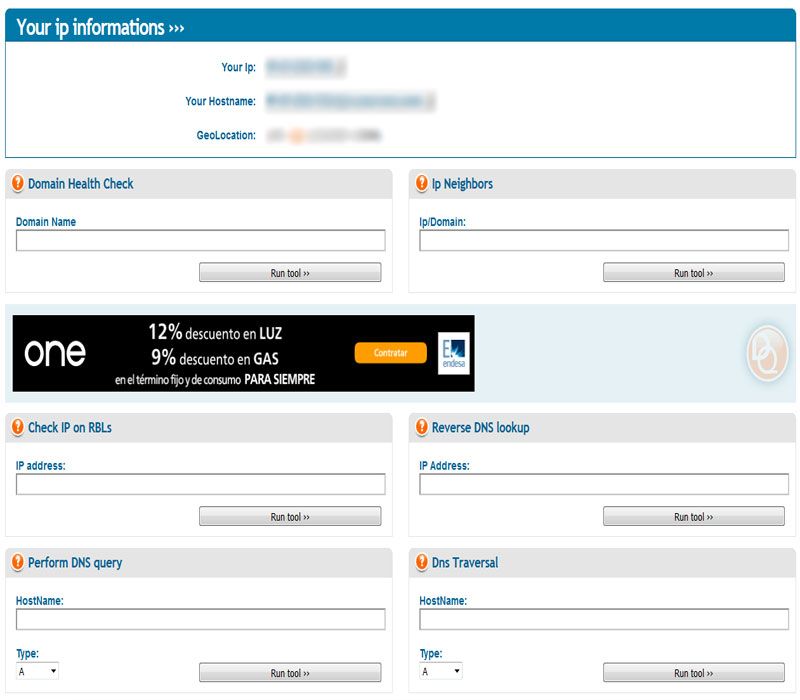

Tener conocimiento de lo que enseñas es básico para intentar controlarlo y tratar de no ofrecer más de la cuenta. Para hacerlo, puedes usar algunos servicios web que te van a ofrecer una visión de cómo se te ve desde el exterior, como por ejemplo:

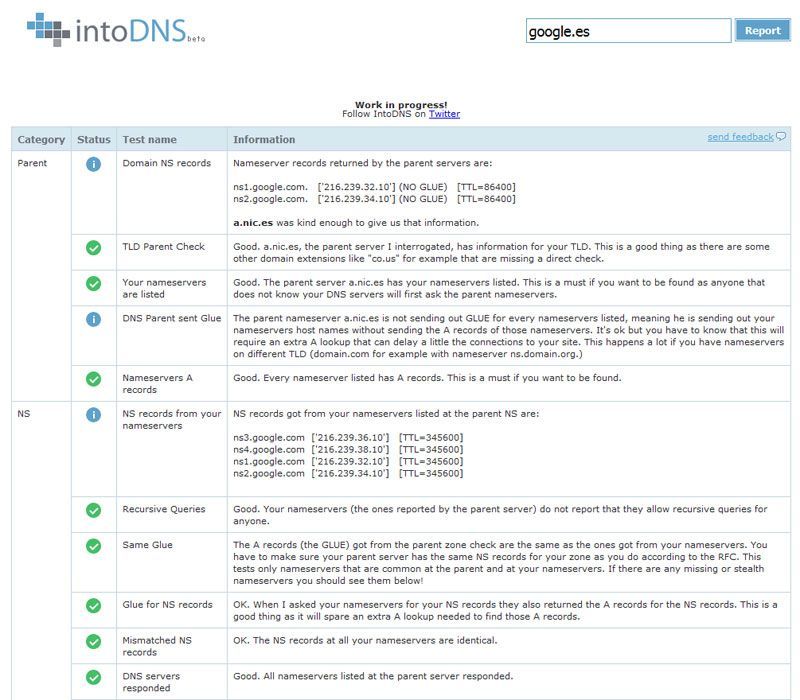

– IntoDNS.com: te ofrece un informe de los que tu DNS dice de ti

– DNSQueries.com: te ofrece varias utilidades para conocer información sobre tus sistemas de cara al público (dominio, ips, banners, puertos abiertos…).

BriConsejo: trata de no mostrar banners, logs o servicios que no sean necesarios para tu actividad. Toda la información que no esté estrictamente relacionada con tu negocio, no debe estar expuesta.

2) Monitoriza tus servicios y servidores:

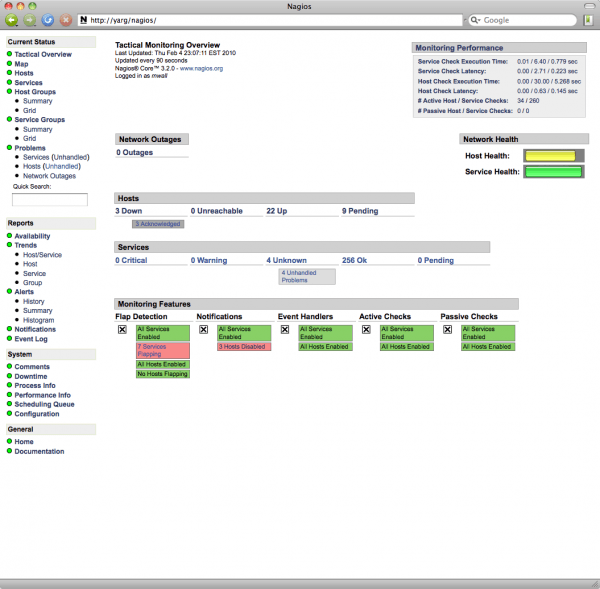

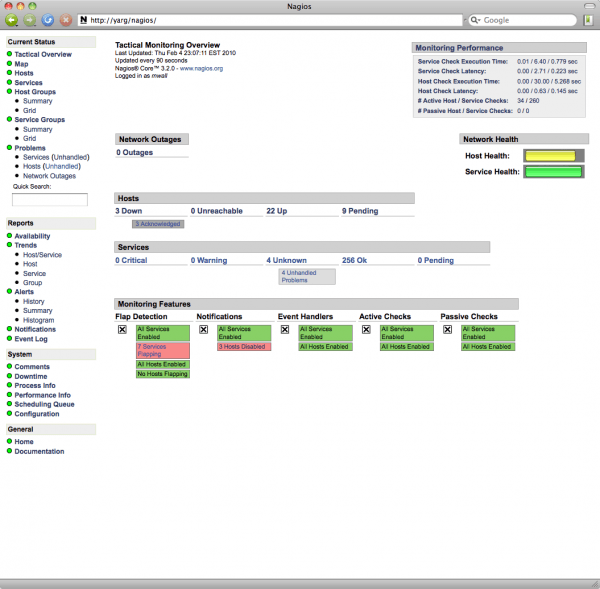

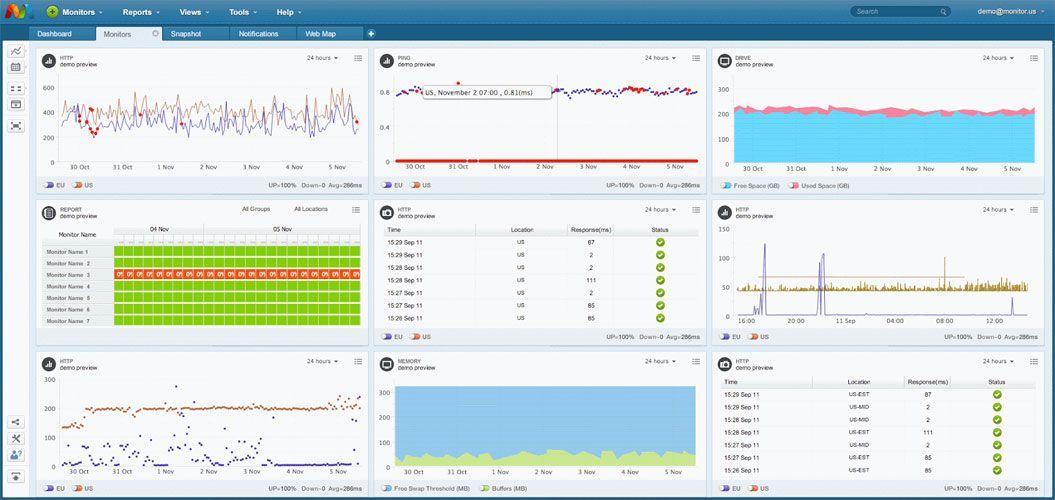

En muchas de estas empresas hay problemas incluso para saber si las cosas funcionan o no. Tener un control sobre si tu negocio está operativo es esencial y puedes contar con herramientas sencillas y gratuitas para conseguirlo.

– Nagios / Icinga: dos sabores (el segundo es un fork del primero) para monitorizar de forma interna tus procesos y recursos, con ellos puedes tener todo bajo control

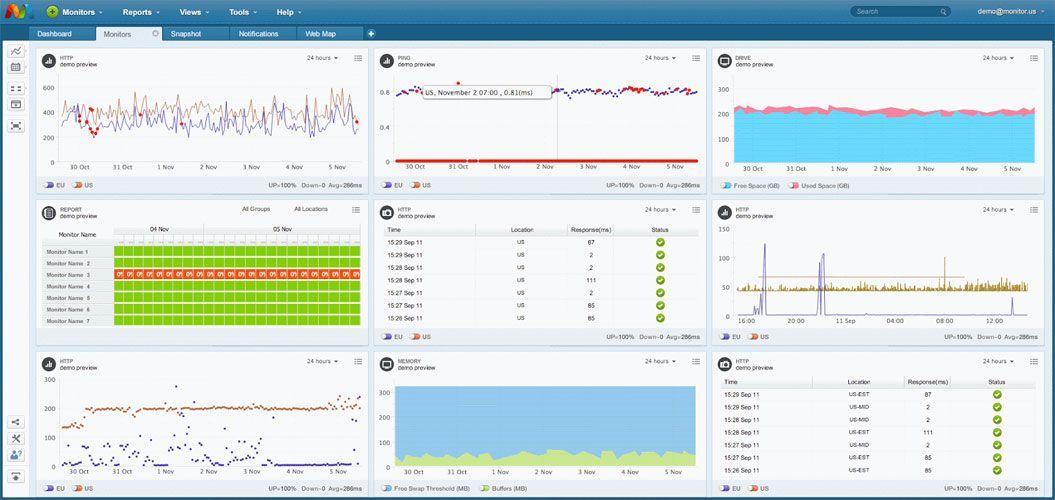

– Monitor.us: servicio de la gente de TeamViewer que monitoriza de forma externa tus servidores, web… y te permite configurar alertas por mail y sms.

BriConsejo: saber qué o cuándo falla tu entorno es vital para poder recuperarse. En función de la actividad de tu negocio el tiempo que puedes permitirte tener algo parado es muy variable y puede ser vital.

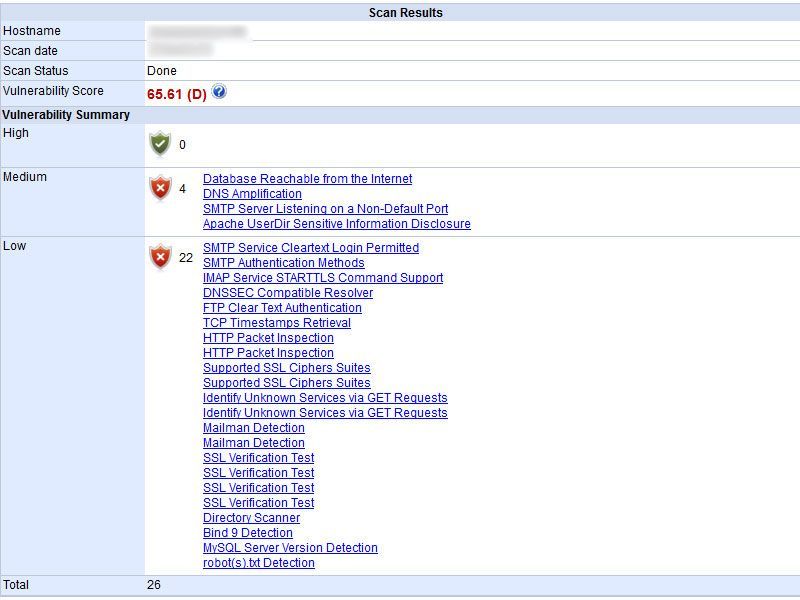

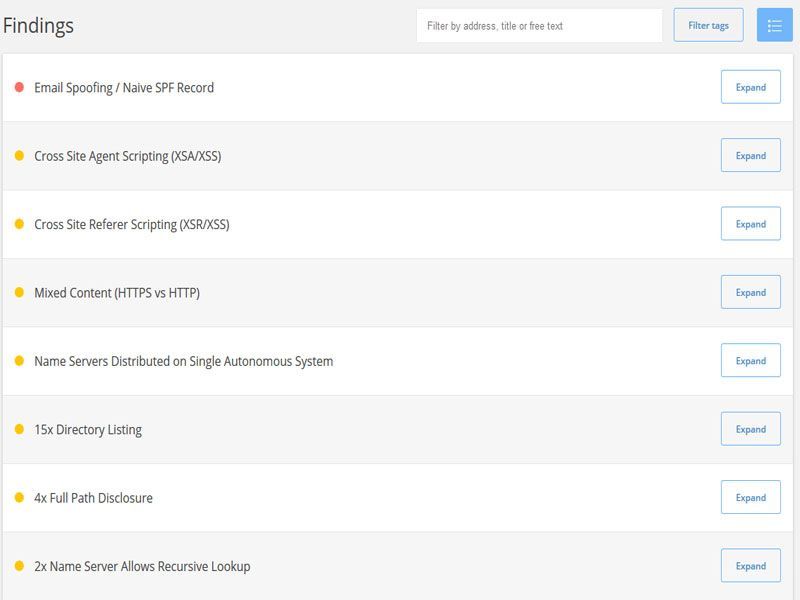

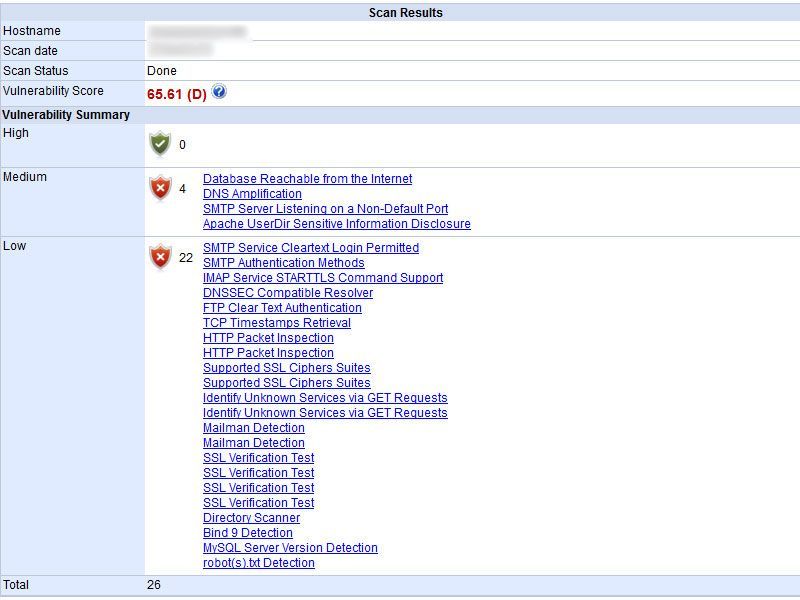

3) Realiza una evaluación de seguridad de tus servicios:

Una auditoría de tus sistemas abiertos al público es vital, si tu empresa no quiere o no puede hacerlo con un profesional, al menos puedes utilizar ciertos servicios que te examinan e informan de las vulnerabilidades habituales.

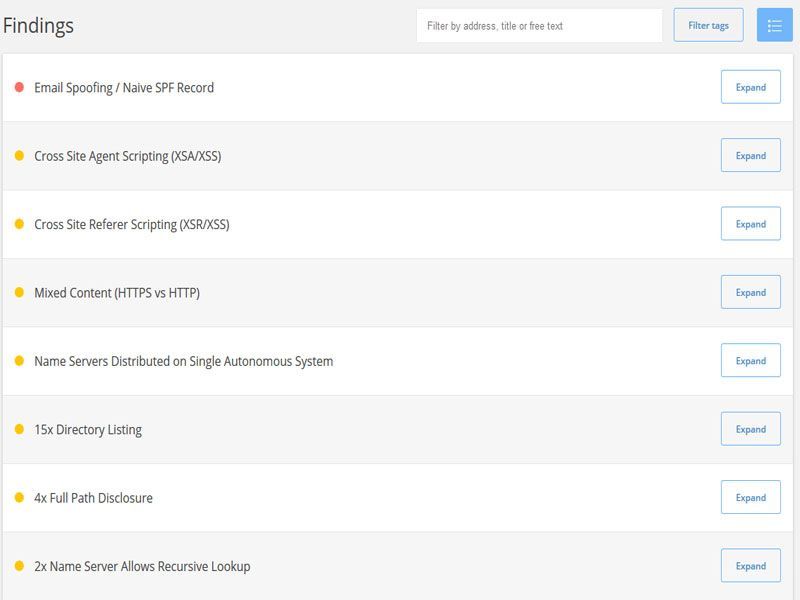

– WebSiteSecurityAudit: examina tu web o servidor en busca de vulnerabilidades y te las muestra ordenadas por prioridad junto con una explicación y consejos para solucionar el problema.

– Detectify: similar pero con la posibilidad de recibir avisos y de exportar informes.

BriConsejo: trata al menos de eliminar las vulnerabilidades graves que te muestran estos servicios. Si ellos las detectan, alguien con mala intención también lo hará.

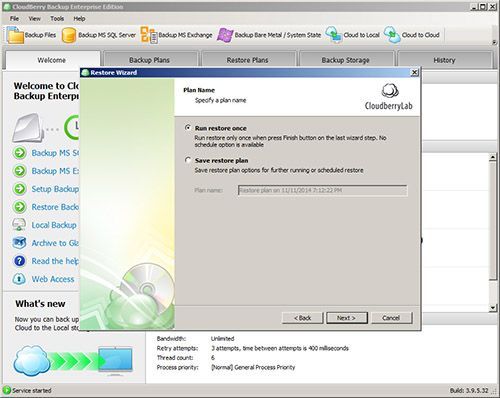

4) Haz copias de seguridad de tus datos importantes:

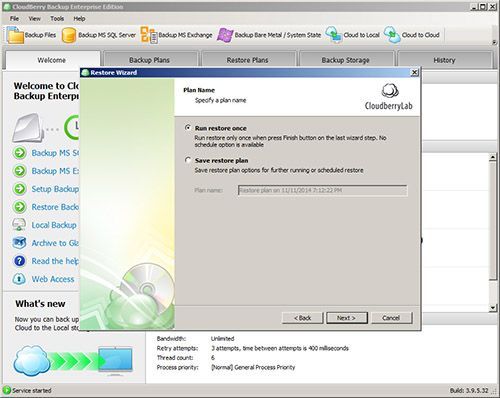

El espacio en disco está hoy en día casi regalado, no escatimes en backups y si son automáticos mejor (que al final siempre se nos olvida). Una solución híbrida que mantenga copias en local y remoto (puedes usar un disco duro y algún servicio cloud) te permitirá tener todo a buen recaudo por muy poco dinero.

– Cloudberry backup: vale, no es gratis pero son apenas 30€ que te permitirán automatizar tus backups cifrando todo con unos sencillos clicks.

BriConsejo: ni lo pienses, tener tu información a salvo en varios lugares te costará muy poco y será maravilloso haberlo hecho si algún día lo pierdes todo…

5) Formación y concienciación del personal:

Habla con tus compañeros, envíales posts o noticias con incidentes de seguridad, puedes incluso utilizar el kit de concienciación de INCIBE o ponerles algunas de las charlas que te ofrecemos desde esta web.

Piensa que si consigues un pequeño cambio en la mentalidad de la gente, si consigues implantar una mínima cultura de seguridad en una PYME sin dinero habrás tenido éxito.

BriConsejo: al menos, trata de trasladar la necesidad del uso de contraseñas fuertes y de no abrir adjuntos de origen desconocido. Sólo con esto estarás haciendo mucho por tus compañeros.

Un vistazo general

Ojo, no estoy recomendando estos servicios como alternativas a un trabajo profesional, simplemente aconsejo este tipo de pasos en la situación particular de que te encuentres en una PYME sin dinero (para invertir en seguridad).

Quizás, poner en práctica estos consejos te pueda ayudar a cambiar la mentalidad de los que te rodean. Puede que poner sobre la mesa un pequeño informe con los problemas y soluciones detectados con estos cinco pasos sea el empujón necesario para que se comprenda que la seguridad no es un gasto si no una inversión que termina siendo rentable.

Como siempre digo, si ves algún error, no estás de acuerdo con lo que cuento o quieres hacer alguna aportación, no dudes en pasarte por los comentarios.