A nadie le puede sorprender hoy en día conocer el poder que hay detrás de la información. Nuestros datos aunque nos pueda parecer lo contrario son de gran valor para, entre otras cosas, analizar comportamientos y trazar estrategias de marketing. La misma primitiva aplicada a los datos de millones de personas marca la diferencia en el éxito de una estrategia. Lógicamente esta posibilidad no solo aplica a técnicas comerciales, sino que se extiende al conocimiento de movimientos ideológicos, económicos e incluso militares. Por otra parte, el intensivo uso de internet como almacén y transmisión de información ha convertido este medio en un objetivo fundamental para el espionaje y agencias de seguridad nacional.

Internet y el poder de las tecnologías de la información

Desde 2007 con el movimiento de WikiLeaks se ha hecho patente la enorme cantidad de asuntos de espionaje y acciones deliberadas que atentan contra los derechos de las personas y de las cuales no se tenía conocimiento. Pero ha sido el caso Snowden en 2011 el que realmente ha sacado a la luz el espionaje masivo por parte de gobiernos como los de EEUU o Reino Unido y está realizando sobre medios como internet o las telecomunicaciones. Programas escandalosos como PRISM, dirigido por la NSA, la agencia nacional de seguridad de Estados Unidos, ECHELON (Estados Unidos, Reino Unido, Canadá, Australia y Nueva Zelanda) o sin ir más lejos SITEL en España, demuestran el nivel de observación al que nos vemos sometidos. Y que a nadie le quepa duda, esto es la punta del iceberg.

Las estadísticas de internet hablan por si solas: mas del 40% de la población mundial es usuario de internet. Unos 3000 millones de personas a día de hoy. Eso es mucha información y con estos números masivos han aparecido tecnologías de tratamiento y explotación de datos que marcan la diferencia. Tecnologías como Big Data y OSINT representan una fuente de conocimiento muy poderosa, de cuyo análisis se pueden obtener datos de gran valor. Toda esa información puede obtenerse de forma legítima recogiendo datos de redes sociales, medios de comunicación, blogs, etc. Por otra parte existe información que no viaja públicamente por internet por razones de seguridad y privacidad y que es el objetivo principal de gobiernos y agencias de espionaje. En la actualidad, internet y las tecnologías de la información constituyen un poderoso medio al alcance de todos y cuyo control y vigilancia es prioritario en asuntos de seguridad.

¿Estamos siendo observados?

Sin lugar a dudas, lo estamos. En principio debemos pensar que internet nace como un medio precisamente para eso, para comunicarse y acceder a información. Internet no nace con la privacidad y mucho menos con la seguridad como objetivo prioritario. La evolución de las tecnologías de la información ha traído internet hasta cualquier lugar, tanto que, desde hace tiempo ya se habla de Internet de las cosas como una referencia clara a una masiva interconexión entre todos los dispositivos que nos rodean. Cámaras, relojes, móviles, televisores, coches, redes inalámbricas… es difícil en una sociedad moderna no encontrarse en cualquier momento con algún dispositivo conectado a internet o con posibilidades de ello. Jauja.

¿Podemos asegurar nuestra privacidad?

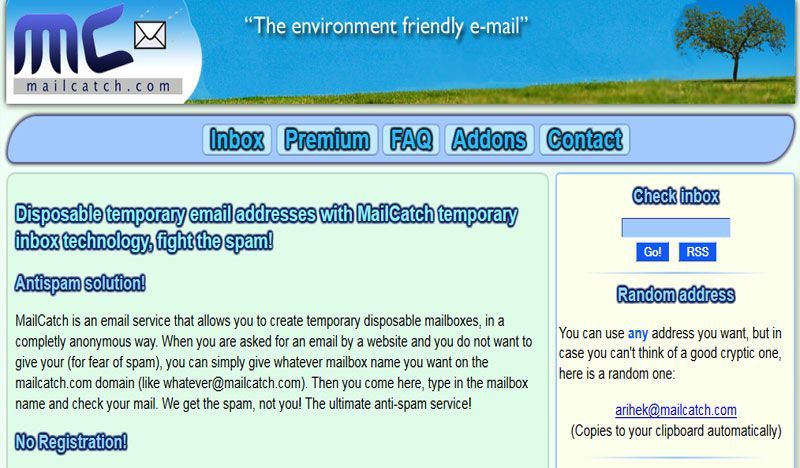

Claro…lleva todos tus dispositivos a un punto limpio y deshazte de ellos. No, realmente el uso de internet y las telecomunicaciones implican intrínsecamente un riesgo para la privacidad. En el momento en que el correo electrónico sale de tu ordenador o en el que un whatsapp sale de tu móvil, pierdes el control sobre ello. Todos los puntos intermedios por los que viaja tu información hasta llegar a su destino como routers, firewalls, redes inalámbricas, servidores, etc pueden ser un punto vulnerable donde, dependiendo de la seguridad de los canales, dispositivos y aplicaciones implicadas, podría interceptarse la información.

Pero… ¿ podemos hacer algo para proteger nuestra privacidad?

Bueno, aquí es donde quería llegar. La evolución de las tecnologías de la información también ha sido importante en el campo de la seguridad. Podríamos decir que no ha ido tan rápido, pero si es cierto que la necesidad cada día mas importante de proteger nuestros datos ha traído consigo importantes avances para mitigar, en la medida de lo posible la exposición de nuestra privacidad a los ojos de terceros. Nuestra amiga: la criptografía. El enemigo número uno de los espías en cuanto a la información se refiere.

El uso de la criptografía no es algo novedoso, puesto que se utiliza desde cientos de años para proteger información. Sin embargo, si es cierto que la criptografía es cada vez es más frecuente en cualquier mecanismo electrónico que transmita datos, como pueda ser la mensajería instantánea, la navegación o el correo electrónico. A pesar de que casos bochornosos para la privacidad como el filtrado público de fotos intimas en el caso «celebgate» nos haga pensar lo contrario, existe un número creciente de usuarios preocupados por proteger sus datos y comunicaciones. En este sentido, la criptografía nos aporta la confidencialidad y la integridad de la información pero… ¿que hay del anonimato?.

Anonimato y privacidad. Redes anónimas y el «otro internet»

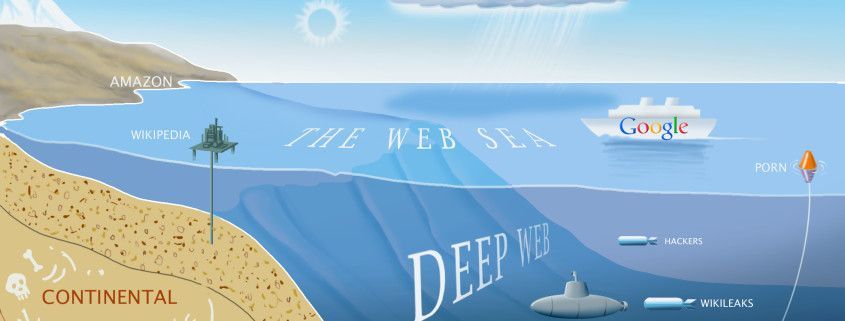

Para impedir en la manera de lo posible que seamos identificados y localizados al usar internet, han aparecido y evolucionado métodos para acceder a la información de internet de forma anónima y también para publicar contenidos de modo oculto. Con esto nace lo que se conoce como Deep Web, lugares de internet que no son accesibles con los métodos convencionales. Lamentablemente, estos mecanismos de anonimato han sido adoptados del mismo modo por personajes indeseables como traficantes de droga y armas, pedófilos, terroristas y delincuentes. Entre estos medios se encuentran la archiconocida red Tor, y otras soluciones que empiezan a cobrar protagonismo como I2P o FreeNet. Tras este tostón introductorio y en sucesivos posts iremos hablando de estos mecanismos, de su funcionamiento y trataremos de realizar un análisis técnico desde el punto de vista de la seguridad de sus puntos débiles y los posibles ataques.

Stay tuned.